¿Para qué sirve y cómo se usa la Cyber Threat Intelligence?

La gran evolución tecnológica vivida en las últimas décadas está trayendo grandes beneficios a la sociedad, genera recursos que facilitan la vida cotidiana y hacen que el ser humano pueda llegar a ser más eficiente. Todo ello siempre que la tecnología se utilice de la manera correcta.

Sin embargo, los ciberdelincuentes también se aprovechan del avance de la tecnología, es decir, muchas operaciones criminales se llevan a cabo mediante el uso de recursos cibernéticos. Esto permite a los ciberdelincuentes ocultar su identidad y, además, pueden cometer dichas operaciones desde cualquier localización.

De este modo, las amenazas siguen avanzando a grandes ritmos, al igual que la tecnología, lo que significa que las defensas de una compañía se acaban viendo afectadas si siguen usando medidas de seguridad tradicionales o si los enfoques operativos no están adecuados a las amenazas actuales.

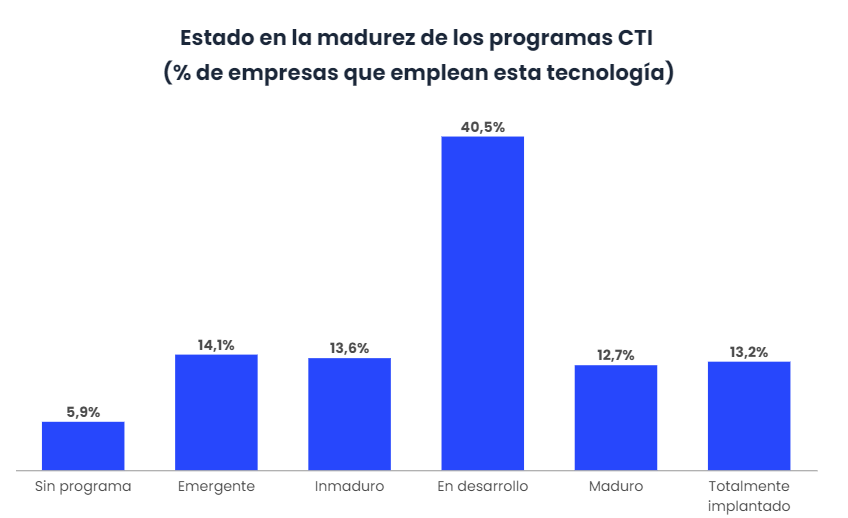

En Europa, ha surgido el concepto de Cyber Threat Intelligence (CTI) para combatir la gran variedad de amenazas que se están produciendo. Actualmente, solo el 5,9% de las empresas no cuentan con programas CTI, mientras que el 40,5% de las empresas aseguran que su programa CTI se encuentra en desarrollo.

¿Qué es la inteligencia de amenazas en ciberseguridad?

A la hora de definir este concepto de manera correcta, la CTI es en lo que se convierte la información de ciberamenazas una vez ha sido recopilada, evaluada y analizada a través de técnicas rigurosas y estructuradas. Este tipo de inteligencia proporciona un valor añadido a la información, reduciendo la incertidumbre para el consumidor y el tiempo que este tarda en identificar las amenazas y oportunidades. La CTI requiere que los analistas identifiquen similitudes y diferencias entre la información, siendo capaces de detectar engaños para producir inteligencia concisa y de alto valor.

El proceso de desarrollo de esta técnica de inteligencia no es E2E, sino que es un proceso circular, conocido como el ciclo de inteligencia. La parte de análisis del ciclo es lo que diferencia la inteligencia de la recopilación y difusión de información. El análisis siempre depende de la capacidad de los expertos, teniendo en cuenta sus técnicas, tácticas y procedimientos (TTP). De este modo, se pueden realizar evaluaciones estratégicas y operativas orientadas al futuro.

La CTI busca generar conocimiento alrededor del adversario con el objetivo de reducir el posible riesgo que puede impactar sobre cualquier negocio y organización, no representa algo tan básico como únicamente buscar indicadores de compromiso sobre amenazas. Esta estrategia siempre buscará anteponerse a los ataques y contrarrestarlos, analizando una amenaza en su conjunto para detectar los datos clave que ayudan a identificar al ciberdelincuente que está detrás de un ataque.

Por tanto, es fundamental aplicar técnicas de análisis basadas en hipótesis y evidencias a través de un proceso analítico de todos los datos recolectados. Las preguntas claves de estas hipótesis que debe plantearse en este modelo son: quiénes son los atacantes, qué usan los adversarios, dónde suelen atacar, cuándo actúan, por qué atacan y cómo operan los ciber delincuentes.

Así pues, un producto basado en Cyber Threat Intelligence consta de dos elementos que son el contexto y la acción para poder ser entendible y procesable por parte del consumidor.

Tipos de inteligencia de amenazas

Actualmente, existen cuatro tipos de CTI: estratégica, táctica, técnica y operativa. Las cuatro son fundamentales para construir una evaluación integral de amenazas.

- Inteligencia estratégica

Esta hace referencia a los posibles ciberataques y las posibles consecuencias para el consumidor no técnico y sus partes, así como para los responsables de la toma de decisiones. La inteligencia estratégica de amenazas se entrega en forma de documentos técnicos e informes, y se materializa en forma de un análisis detallado de los riesgos emergentes y las tendencias en el mundo. Básicamente, involucra una descripción general de alto nivel de la situación de las amenazas de un tipo de Industria y organización.

- Inteligencia táctica

La inteligencia táctica se encarga de proporcionar información sobre las tácticas, técnicas y procedimientos (TTP) que emplean los ciberdelincuentes. Este tipo de inteligencia se dirige a las personas que están en el departamento involucrado en la protección de recursos informáticos y de datos, proporcionando detalles sobre cómo una empresa puede ser atacada en función de las últimas novedades en el tipo de ataques y la mejor forma para defenderse y contrarrestar los ataques.

- Inteligencia Técnica

La información que proporciona la inteligencia técnica de amenazas se basa las señales que indican que se está iniciando un ataque, cómo puede phishing o ingeniería social. A menudo este tipo de inteligencia se asocia a la inteligencia de amenazas operativas, aunque se ajusta a medida que los ciberdelincuentes actúan con tácticas para aprovechar nuevos eventos. Esta inteligencia juega un papel importante en el bloqueo de los ataques de ingeniería social.

- Inteligencia operativa

En este caso, la información es recabada de una variedad de fuentes, como redes sociales, registros de antivirus, chats y eventos pasados. Mediante esta inteligencia, se anticipa la naturaleza y el momento de los futuros ataques. Por ejemplo, el Machine Learning y la minería de datos se emplean para automatizar el procesamiento de multitud de puntos de datos en diferentes idiomas. En este caso, son los equipos de seguridad y respuesta a ataques los que utilizan este tipo de inteligencia operativa, de manera que pueden cambiar la configuración de los controles, como las reglas de detección de eventos o las reglas de firewall junto con los controles de acceso.

¿Cuál es el ciclo de vida de la inteligencia de amenazas?

Como ya se ha mencionado, el proceso de desarrollo de la inteligencia de amenazas es circular, y hay varios puntos clave involucrados en el proceso de recopilación de amenazas:

- Metas y objetivos

En este paso se seleccionan las fuentes y herramientas de inteligencia de amenazas correctas que una organización debe emplear y con la que conseguirá implantar la inteligencia de amenazas a sus soluciones y a su estrategia de seguridad. Con todo ello, se ayudará a los equipos de seguridad a detener las amenazas potenciales identificadas durante el ejercicio del modelado de las amenazas, mediante la obtención de datos y herramientas de inteligencia que generan información actualizada sobre las amenazas consideradas de alto riesgo e impacto.

- Recopilación de datos

Hace referencia a los elementos para la recopilación de datos como los sistemas internos, los servicios en la nube y los controles de seguridad son fundamentales en este ciclo. No obstante, es necesario recopilar datos de diferentes fuentes de datos de amenazas de terceros para obtener información sobre los últimos TTP. Las fuentes de terceros pueden ser redes sociales, registros de antivirus e informes de investigación de amenazas, foros de piratas informáticos e IP maliciosas.

- Procesamiento de datos

Procesamiento de datos una recopilación de los mismos es necesario para crear la CTI, de manera que es requisito necesario un procesamiento automatizado de la inteligencia. En caso de querer filtrar la información de manera manual, agregar metadatos y correlacionar y agregar los distintos tipos y fuentes de datos. Por ello, las aplicaciones de CTI emplean el aprendizaje automático para automatizar la recopilación y el procesamiento de datos para proporcionar información de manera continua.

- Analizar datos

El análisis de datos es la localización de respuestas de los datos procesados a preguntas como cuándo, por qué y cómo ha ocurrido un evento sospechoso. De este modo, se puede conocer el origen de un incidente y qué información buscaba el ciberdelincuente, así como la metodología preferida para atacar.

Herramientas de inteligencia de amenazas

Otro factor para tener en cuenta es que los servicios de inteligencia de amenazas brindan a las organizaciones de información relacionada con posibles fuentes de ataques relevantes para sus negocios y servicios de consulta. Algunas de las herramientas que facilitan a las diferentes organizaciones y compañías la recopilación de datos y la inteligencia sobre amenazas son:

- Anomali ThreatStream reúne información sobre amenazas de diversas fuentes y proporciona herramientas para las investigaciones.

- Argos de Cyberint es una plataforma SaaS diseñada para analizar la superficie de ataque de una organización y los ataques cibernéticos dirigidos a su industria desde las redes abiertas, profundas y oscuras.

- Kaspersky Threat Intelligence de Kaspersky Lab recopila petabytes de datos para generar fuentes de inteligencia de amenazas de datos procesables de ciberamenazas e información sobre las amenazas dirigidas a industrias particulares.

Conclusiones

En conclusión, este tipo de estrategia y los equipos sobre la inteligencia de amenazas están surgiendo y evolucionando para satisfacer las necesidades de los centros de operaciones de seguridad de cualquier organización o compañía.

Asimismo, los equipos deben centrarse en una estrategia que incluya inteligencia sobre amenazas estratégicas, un crecimiento incremental de programas para proporcionar un servicio de soporte técnico de incidentes directo e inteligencia sobre amenazas tácticas y operativas para guiar la toma de decisiones durante la investigación de los incidentes y la detección de amenazas.

La CTI sirve y se emplea para proporcionar contexto y conclusiones sobre los ataques activos y amenazas potenciales para facilitar la toma de decisiones por parte de los equipos de seguridad de la compañía.

Te invitamos a conocer nuestro servicio de Seguridad Digital y cómo en Softtek ayudamos a las organizaciones a enfrentar las amenazas cibernéticas, aquí.