La nueva arquitectura de las Mallas de Ciberseguridad

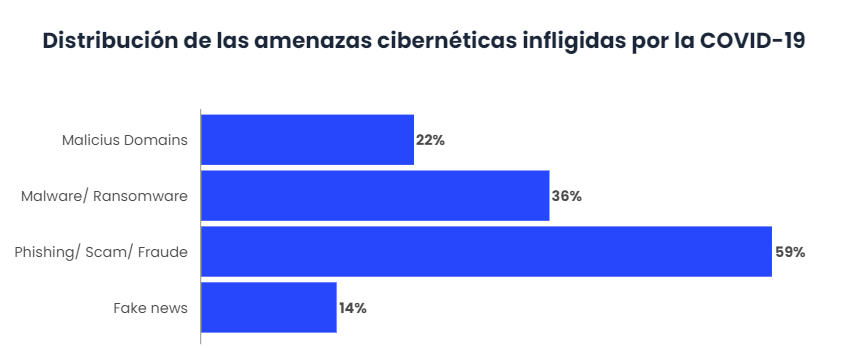

Ante el aumento del trabajo en remoto tras la pandemia, las amenazas cibernéticas han aumentado considerablemente, así que las compañías han tenido que adaptar sus operaciones para garantizar un control de acceso de ciberseguridad escalable y flexible.

Llegado este punto, han surgido nuevos métodos de proteger la infraestructura de una compañía, donde destacan las mallas de ciberseguridad para garantizar la protección fuera del perímetro de seguridad tradicional. El objetivo de este tipo de seguridad es garantizar la protección de cada punto de acceso, gestionándolo de una manera eficaz a través de un centro de autoridad centralizado.

Entre los piratas informáticos son cada vez más los que usan ransomware basados en la nube conforme van creciendo las necesidades remotas. Dicho de otro modo, los usuarios de una compañía cada vez necesitan más permisos de identificación que conducen a más ciberataques en la nube. Los piratas informáticos buscan debilidades en las aplicaciones y la infraestructura cuando las empresas migran a la nube.

El aumento de ataques con la migración a la nube se debe principalmente a que la escalabilidad en ocasiones es difícil de rastrear en la infraestructura y esto genera nuevas oportunidades de ataque. Por tanto, haciendo uso de nuevas herramientas como las mallas de ciberseguridad se puede proteger cualquier activo digital situado en cualquier localización, generando una mayor protección antes nuevas amenazas.

¿Qué es una malla de ciberseguridad?

Las mallas de ciberseguridad se definen como un enfoque arquitectónico distribuido para un control de la ciberseguridad escalable y flexible. Los activos digitales que actualmente se encuentran en aplicaciones, IoT, contenedores o en la nube, y a través de las mallas de ciberseguridad se puede definir un perímetro de seguridad alrededor de la identidad de cada objeto.

Todo ello, genera un enfoque de seguridad modular y receptivo ante la centralización de la orquestación y distribución de aplicaciones. Así pues, la protección perimetral tradicional debe evolucionar hacia las necesidades actuales para ser más significativa.

A través de las mallas de ciberseguridad se establece que las redes no tienen una frontera conjunta, sino que se construyen perímetro de seguridad entorno a cada usuario, de manera que se pueda acceder a los activos desde cualquier lugar y la aplicación de políticas de identificación se realizara mediante la nube en el propio activo en vez de en un dispositivo.

Así pues, una malla de ciberseguridad requiere el diseño y la implementación de una infraestructura de TI alrededor de los nodos individuales, estableciendo perímetros individuales entorno a cada punto de acceso.

Asimismo, trae consigo grandes beneficios a la hora de centralizar políticas de seguridad y garantizar que la aplicación esté más distribuida. Además, la malla de ciberseguridad hace referencia a la integración de la seguridad en un enfoque distribuido horizontal de una red en vez de un enfoque vertical tradicional que lo abarca todo.

Paralelamente, se debe tener en cuenta que las mallas de ciberseguridad involucran una red de nodos más amplia que el Confidential Computing, que se relaciona más con la seguridad en torno al procesamiento de datos.

Las empresas deberían usar mallas de ciberseguridad

Esta nueva arquitectura brinda a las empresas de una mayor seguridad y protección que se extiende hasta dónde se encuentren los empleados y los activos de la compañía. Esto quiere decir, que sí la infraestructura crítica se encuentra fuera del perímetro de seguridad tradicional estos pueden ser puntos de acceso críticos a la documentación que pertenece a la empresa.

Por tanto, la infraestructura de seguridad de la empresa debe ser amplia y ágil para cubrir a cualquier empleado que trabaja de manera remota, y esto solo se puede conseguir mediante el desacoplamiento de decisiones y la aplicación de nuevas políticas de ciberseguridad.

En consecuencia, esto involucra realizar una nueva línea de seguimiento de seguridad, donde se debe volver a trazar los límites tradicionales que se imponían en cada compañía. Por tanto, se garantiza el acceso a la información en toda la red sin importar donde se encuentre el empleado físico.

Entonces, es necesario que las empresas cuenten con un equipo de desarrollo apropiado para establecer una malla de seguridad para sus proyectos desde el inicio de la planificación del mismo, asegurándose que se lleven a cabo todas las medidas necesarias para evitar y controlar las amenazas de ciberseguridad en todos sus puntos de acceso.

Por parte de cualquier compañía que implante esta arquitectura, la identificación de usuarios y redes requerirá una evolución continua. En muchos casos, se emplean servidores VPN para ocultar la identidad digital y que los ataques tengan más dificultades a la hora de realizar una infiltración en la red. Por ejemplo, la autentificación de Smartz Solutions y Profile Anywhere se encargan de gestionar y administrar dispositivos, de manera que se cercioren de que el dispositivo vinculado es el correcto y sus datos estén protegidos.

En consecuencia, la malla de seguridad garantiza una seguridad completa al acceder a los activos digitales independientemente del lugar donde se realice el acceso. La identificación se convierte en el perímetro de seguridad al desvincular las aplicaciones centralizadas de acceso a la información, todo ello gracias a un modelo basado en la nube.

Beneficios

Los beneficios de emplear las mallas de ciberseguridad como enfoque arquitectónico para proteger los activos digitales son diversos y útiles:

- Una malla de ciberseguridad es capaz de admitir un volumen superior a la ciberseguridad tradicional de solicitudes a través de un sistema de administración de accesos e identidades (IAM). A través de las mallas se admite más de un 50% de las solicitudes y se permite un modelo de gestión de acceso unificado y adaptable. Así pues, las empresas pueden contar con un ciberseguridad más escalable y segura para los diferentes puntos de acceso y control de activos que si trabajasen con una seguridad perimetral tradicional.

- Los proveedores de servicios de seguridad administrados brindan a las compañías recursos de calidad necesarios para la planificación e implementación de las soluciones integrales de IAM.

- Gracias a las mallas se pueden abordar debilidades comunes en los procesos del ciclo de vida de la identidad de la fuerza laboral, ya que agregan herramientas de prueba para este fin. En muchas compañías son realmente necesarios procesos de inscripción y recuperación más sólidos por el elevado volumen de interacciones remotas, que no permite la clara identificación entre usuarios habituales y los ciberataques.

- El enfoque descentralizado que implican las mallas de ciberseguridad y la tecnología Blockchain garantiza una privacidad excelente y permite la validación de solicitudes de información porque proporciona al solicitante la cantidad mínima de información requerida.

- Durante la pandemia, con la masiva movilización del trabajo en remoto se descubrió que existen muchas formas en las que se pueden dar sesgos de identidad. El uso de mallas de ciberseguridad minimiza el sesgo demográfico en la verificación de identidad.

Conclusiones

Como se ha mencionado, ante la llegada masiva del trabajo remoto la identificación entre usuarios propios de la empresa y atacantes se ha dificultado. Así pues, ha surgido la idea de la nueva arquitectura de las mallas de ciberseguridad. Estas sirven para dar un enfoque modular y confiable a cualquier red, garantizando que cada nodo tenga su propio perímetro en vez de un perímetro global como hacia la ciberseguridad tradicional.

Así pues, los equipos de TI pueden realizar un seguimiento adecuado de los niveles de acceso de una red y evitar que los atacantes busquen la debilidad de los nodos para acceder a una más amplia información de la red.

Entre los beneficios que proporciona este enfoque, destacan que las mallas permiten un mayor número de solicitudes IAM que los enfoques tradicionales, mejora la planificación e implementación de las soluciones integrales, se pueden abordar debilidades comunes en los procesos del ciclo de vida de la identidad de la fuerza laboral, se garantiza mayor privacidad y minimiza el sesgo demográfico ante el aumento del trabajo de forma remota.

Te invitamos a conocer nuestro servicio de Seguridad Digital y cómo en Softtek ayudamos a las organizaciones a enfrentar las amenazas cibernéticas, aquí.