La entropía no siempre es eficaz ante un ciberataque

En informática, la entropía es un recurso tangible. El término describe la información aleatoria que recopila un sistema operativo para generar claves criptográficas utilizadas para cifrar información. A medida que aumenta la entropía, tanto en calidad como en cantidad, las claves se vuelven más difíciles de descifrar, y el cifrado mejora.

Los sistemas informáticos tradicionales pueden generar inventarios del mundo físico al rastrear el movimiento que hacen los usuarios con el ratón, por ejemplo, proporcionan toda la entropía necesaria para desarrollar claves criptográficas complicadas. Sin embargo, esas fuentes comienzan a agotarse cuando la informática se mueve fuera del mundo físico hacia la nube.

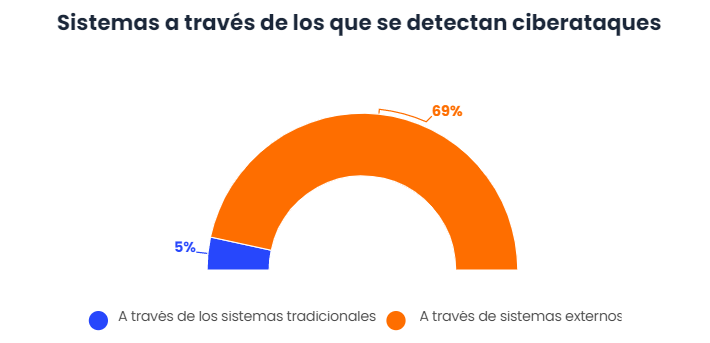

Según los últimos informes, los mecanismos de protección implementados actualmente no son adecuados para abordar las amenazas actuales. El 66% de las infracciones tardan meses o años en descubrirse. A pesar de que el 84% de estos ataques solo tardó unas horas o menos en perpetrarse.

Además, solo el 5% de estas infracciones se pueden detectar mediante los sistemas tradicionales de detección de intrusos, mientras que el 69% se detectan por partes externas.

¿La entropía se encuentra en todos los sistemas?

Aunque en estos momentos los dispositivos en la nube abarcan todos los campos imaginables, desde sensores IoT hasta sistemas integrados, no tienen una fuente natural de entropía. Principalmente porque en gran medida no están atados a los usuarios reales. Muchos de estos dispositivos funcionan de forma autónoma, sin intervención humana.

Anteriormente, los desarrolladores aplicaban las mismas técnicas de recolección utilizadas en la entropía basada en software, suponiendo que podría generar una entropía adecuada. Sin embargo, esa opción fue rechazada después de una investigación de las claves criptográficas dentro de firewalls y enrutadores, donde se descubrieron múltiples claves duplicadas, ofreciendo a los delincuentes una manera fácil de evitar el cifrado.

Estos duplicados, se dieron principalmente, porque no había suficiente información aleatoria disponible para generar claves únicas. A medida que más recursos informáticos se trasladen a la nube, la entropía insuficiente se convertirá en una importante responsabilidad de seguridad. Lo que supone que el futuro del cifrado, la seguridad y la privacidad online dependen de encontrar más fuentes.

Al comprender el alcance de este problema, el Instituto Nacional de Ciencia y Tecnología ha recomendado crear nuevas fuentes de entropía adaptadas a los entornos informáticos actuales, la Entropía como servicio (Eaas).

Entropy as a Service

El NIST recomienda la entropía como un servicio para proporcionar claves criptográficas fuertes para aplicaciones basadas en la nube y dispositivos IoT integrados. Un servidor de entropía como servicio apunta a máquinas virtuales y contenedores que no pueden generar correctamente claves criptográficas seguras.

El EaaS se basa en osciladores en anillo y dispositivos cuánticos para generar cantidades interminables de entropía y características verdaderamente aleatorias. Los desarrolladores pueden utilizar estos datos y utilizarlos en nuevas aplicaciones o realizar pruebas de ciberseguridad.

Se trata de un activo para cualquier desarrollador que carece de numerosas fuentes de entropía. En lugar de buscar datos que simplemente no están allí, los desarrolladores pueden recopilar exactamente la cantidad que necesitan. Eliminar este obstáculo proporciona al mismo tiempo la aceleración de los tiempos de desarrollo y la mejora de la ciberseguridad.

Los beneficios continúan más allá del desarrollo:

- Las aplicaciones deben actualizarse continuamente con entropía para mantenerse por delante de los hackers depredadores. EaaS proporciona un suministro constante de nueva información, libre de patrones que los hackers pueden predecir y explotar. Es una manera de estar un paso por delante de las amenazas de seguridad cibernética del mañana.

- Las empresas pueden usar EaaS fuera de un contexto de desarrollo. La comparación de claves generadas a través de recursos basados en software con una nueva entropía revela si esas claves son realmente seguras. En lugar de asumir que la criptografía es segura, EaaS la prueba objetivamente.

La compañías suministradoras de EaaS

Varias compañías ya están involucradas con EaaS, suministrando entropía y refinando cómo se recolecta. Hace una década, a nadie le preocupaba la falta de entropía. Ahora, sin embargo, este problema pone en riesgo el futuro digital. La entropía como servicio todavía está proceso de maduración, pero pronto se convertirá en una herramienta de desarrollo estándar que es indispensable para la seguridad de Internet.

Por ejemplo, una empresa especializada en criptografía, en 2017 empezó a suministrar un servicio gratuito para utilizar con el software libre o con versiones pagas que proporcionan entropía a perpetuidad (en función del consumo). Gracias a este servicio los datos aleatorios se recopilan a través de un generador propio el cual da suministro al resto de áreas, desde los sistemas operativos hasta máquinas virtuales.

El objetivo de estos servicios no es otro que generar claves criptográficas menos predecibles, gracias a la posibilidad de analizar una gran multitud de fuentes, y mejorar la seguridad de los dispositivos.

El fallo en la conexión bluetooth

Hasta ahora solo se ha hablado de las virtudes que presenta la entropía para mejorar la seguridad de los dispositivos, sin embargo, también puede presentar vulnerabilidades.

Recientemente los investigadores de seguridad cibernética han descubierto una error que afecta a casi todos los dispositivos que utilizan el protocolo de conectividad inalámbrica Bluetooth.

La vulnerabilidad, nombrada como CVE-2019-9506, reside en la forma en que el ‘protocolo de clave de cifrado’ permite que dos dispositivos Bluetooth BR / EDR elijan un valor de entropía para las claves de cifrado mientras se emparejan para asegurar su conexión.

Este fallo podría permitir a un atacante remoto engañar a dos dispositivos específicos para que acuerden una clave de cifrado con solo 1 byte (8 bits) de entropía, lo que facilitaría que pudiera interceptar, supervisar o manipular el tráfico cifrado de Bluetooth entre los dispositivos emparejados.

Desde el punto de vista de la seguridad, la especificación central del protocolo Bluetooth admite claves de cifrado con entropía entre 1 y 16 bytes (donde el valor más alto significa más seguridad).

Sin embargo, los expertos creen que la negociación de entropía, que los dispositivos realizan a través del Protocolo de Administrador de Enlace (LMP), no está encriptada ni autenticada, y puede ser secuestrada o manipulada.

Una vez descifrado, el atacante puede capturar pasivamente mensajes cifrados que se transmiten a través del tráfico de Bluetooth, descifrar el texto e inyectar texto cifrado válido, todo en tiempo real y de manera sigilosa.

Además de esto, también es importante tener en cuenta que, para que un ataque tenga éxito se deben dar una serie de situaciones:

- Ambos dispositivos Bluetooth deben establecer una conexión BR / EDR.

- Ambos dispositivos Bluetooth deben ser vulnerables a este defecto.

- El atacante debería poder bloquear las transmisiones directas entre dispositivos mientras se empareja.

- El ataque debe realizarse durante la negociación o renegociación de una conexión de dispositivo emparejado; las sesiones existentes no pueden ser atacadas.

Ante este acontecimiento, para mitigar el ataque KNOB, es recomendable que los fabricantes de dispositivos y vendedores de software que apliquen una longitud mínima de clave de cifrado de 7 octetos para las conexiones BR / EDR.

Para reparar esta vulnerabilidad, varios proveedores afectados, como Apple, Google o Microsoft ya han comenzado a lanzar actualizaciones de seguridad para sus sistemas operativos, especialmente para smartphones iOS y Android.

Conclusiones

La ciberseguridad de la empresas es uno de los elementos imprescindibles a tener en cuenta a la hora de realizar una estrategia empresarial exitosa. Actualmente se están viviendo multitud de ataques, perpetuados desde todos los ángulos posibles.

Por ello, al utilizar inteligentemente técnicas engañosas, como la creación de contraseñas a través de la entropía, los defensores del sistema pueden confundir a los atacantes, mejorando así sus capacidades de defensa con el tiempo.

Sin embargo, se debe de tener en cuenta todas las opciones posibles, en estos momentos la entropía es una buena manera de juzgar lo difícil que sería forzar una contraseña por fuerza bruta. Sin embargo, una entropía alta no significa (y nunca) significará una contraseña invencible. por ello adoptar las medidas sugeridas por los proveedores, para solventar las posibles vulnerabilidades que surjan a lo largo del tiempo es indispensable.