¿Empieza una nueva era para las contraseñas?

Cuestionar la seguridad que demuestran las contraseñas ante un ciberataque no es un tema novedoso, y es que protegerse en el mundo digital es responsabilidad de todos. Las contraseñas se introdujeron por primera vez en el mundo de la informática en la década de 1960, probablemente por el mismo equipo del Instituto de Tecnología de Massachusetts que crearon el correo electrónico, la mensajería instantánea y el intercambio de archivos, y a pesar de todos los años que han pasado, sigue sorprendiendo su eficacia, aunque cada vez esté más en entredicho.

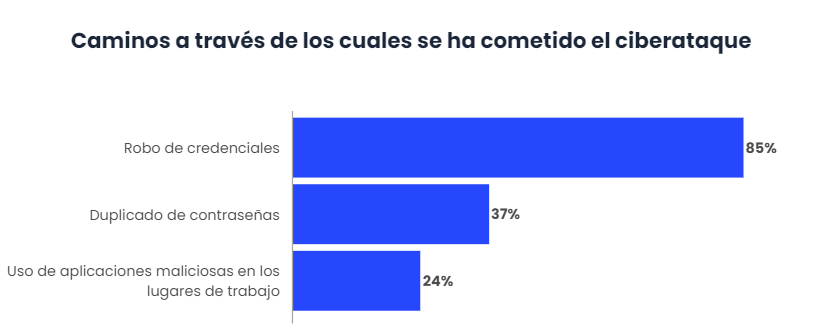

Por ejemplo, una encuesta reciente encontró que el 74% de todas las infracciones involucraban el acceso a una cuenta privilegiada. Lo que significa que los hackers la mayoría de las veces no fuerzan la entradas, si no que cuentan con las contraseña correctas para entrar al dispositivo a través de su “puerta principal”.

¿Es necesario abandonar las contraseñas?

En 2018, Microsoft declaró el «fin de la era de la contraseña» en su Conferencia Ignite. Entre el phishing y los ataques de fuerza bruta, los ataques de exfiltración de malware y la ingeniería social, las personas tienen muchas preocupaciones sobre las contraseñas que se utilizan habitualmente.

Los dispositivos que utilizan las nuevas versiones de las contraseñas están mejorando su seguridad. Por ello utilizar el término «contraseña» no es del todo correcto para cuando se piensa en privacidad y autenticación en el futuro.

Entre esas nuevas “contraseñas” se encuentra la biometría, con todas su variables, y la autenticación de dos factores (también conocida como «2FA» y «verificación en dos pasos»).

La biometría está empezando a hacerse realidad.

- Las huellas digitales ahora se usan comúnmente en aplicaciones bancarias, tarjetas de crédito y muchos dispositivos inteligentes.

- El reconocimiento facial ha comenzado a resolver problemas iniciales y ahora es un 95% más preciso según los últimos estudios.

- El escaneo de retina tiene una tasa de error más bajas de todos estos sistemas, ha comenzado a alejarse solo de los usos de acceso físico y a otros procesos de autenticación.

- El reconocimiento de voz está despegando, especialmente como una herramienta clave de los dispositivos domésticos inteligentes, permitiendo diferentes preferencias y configuraciones de seguridad para diferentes usuarios.

- El reconocimiento de las venas de la palma se ha utilizado en el sector de la salud durante años y actualmente se está considerando para algunos sistemas de pago minoristas.

La autenticación de dos factores (también conocida como «2FA» y «verificación en dos pasos»)

La 2FA se trata de una tecnología que agrega una capa adicional de seguridad a las contraseñas. Como su nombre indica, estas contraseñas requieren dos bloques de información diferentes.

En general, se requiere autenticación al compartir o activar algo que solo el usuario sabe (por ejemplo, una contraseña o pregunta de seguridad), algo que tiene (por ejemplo, un teléfono móvil con una aplicación de autenticación o un pequeño dispositivo de seguridad similar) o algo que es una parte del usuario (Por ejemplo, la huella digital o la cara).

Nuevas ideas, nuevas opciones

Sin desmerecer estas tecnologías, los últimos informes publicados sobre la seguridad de los dispositivos dejan en claro la debilidad de las contraseñas y por lo tanto la vulnerabilidad de los datos almacenados en ellos.

- El 90% de los profesionales de seguridad han sido testigos de incidentes de seguridad derivados del robo de credenciales.

- El 86% de los vicepresidentes abandonarían la autenticación de contraseña si pudieran.

- Los dispositivos móviles protegidos por métodos de autenticación biométrica presentan la mejor opción para reemplazar las contraseñas.

- Existe una correlación directa entre la cantidad de veces que un usuario se autentica y la cantidad de problemas de acceso de usuarios que deben abordarse.

Puede que algunas de las opciones expuestas anteriormente, sea el elemento principal que asegure los dispositivos. Sin embargo, no son las definitivas, por ello han aparecido otras opciones de seguridad que podrían sobrepasar todo esto.

No se sabe con exactitud cómo será la seguridad digital dentro de diez años, o incluso cinco, pero junto con la autenticación de dos factores y las posibilidades biométricas, también existen algunas otras posibilidades.

- La autenticación de la señal de latido:

Este tipo de identificación se ha percibido como menos intrusiva que las huellas dactilares, las retinas y otros datos biométricos. Las señales electrocardiográficas producidas por el corazón de cada individuo son realmente únicas, y su uso como códigos de acceso o como medio de autenticación podría ser tan simple como rastrear estos ritmos en un reloj inteligente u otro dispositivo portátil.

El Pentágono a petición de las Fuerzas Especiales de EE. UU., ha creado un dispositivo capaz de identificar a las personas sin ver su rostro, detecta la firma cardíaca única con un láser infrarrojo. De momento funciona hasta los 200 metros de distancia, pero esta cifra se podría amplificar con un mejor láser.

Se trata de una tecnología que puede lograr una precisión superior al 95% en buenas condiciones, y que podría mejorarse aún más.

- Ondas cerebrales:

Una de las últimas tecnologías que se están desarrollando, utiliza como medida de código de acceso la estructura cerebral de un individuo, sus ondas cerebrales. Este tipo de contraseña destaca porque son medidas de autenticación son difíciles de duplicar, aunque en realidad se pueden actualizar si es necesario.

Las contraseñas de ondas cerebrales registran sus reacciones a un estímulo, como una imagen. Esas ondas cerebrales estimuladas serían su contraseña. Si en algún caso, los datos detrás de estas ondas cerebrales se vieran comprometidos, simplemente se podría restablecer la contraseña con otro estímulo, lo que produciría otra reacción distinta.

- Zero Login:

Este método, utiliza características de comportamiento, que incluyen la ubicación, los patrones de escritura, la presión de los toques en la pantalla del teléfono, la proximidad de otros dispositivos, como un reloj inteligente, auriculares o incluso un automóvil, y otros identificadores únicos.

Los usuarios de cualquier aplicación tienden a repetir patrones de comportamiento, esta tecnología analiza esos movimientos y cuando el usuario los realiza ya tiene acceso.

Conclusiones

Las contraseñas son uno de los mayores desafíos de la era digital. Lo han sido desde su primer uso en la década de 1960, y seguramente lo serán en los próximos años.

La nueva tecnología cambiará las contraseñas y la autenticación tal como la conocemos, desde comunicaciones personales por correo electrónico hasta la experiencia de compra.

Sin embargo, es importante que los usuarios estén al tanto de todas la opciones posibles de protección ya que los piratas informáticos encontrarían formas ingeniosas de robar contraseñas y credenciales de acceso privilegiado en lugar de pasar tiempo intentando piratear los sistemas de una organización.

Confiar solo en las contraseñas tradicionales para proteger los dispositivos los convierte en la defensa más débil de Zero Trust. Ha llegado el momento, de eliminar las contraseñas tal y como se conocen, para lograr enfoques de seguridad y autenticación más efectivos.