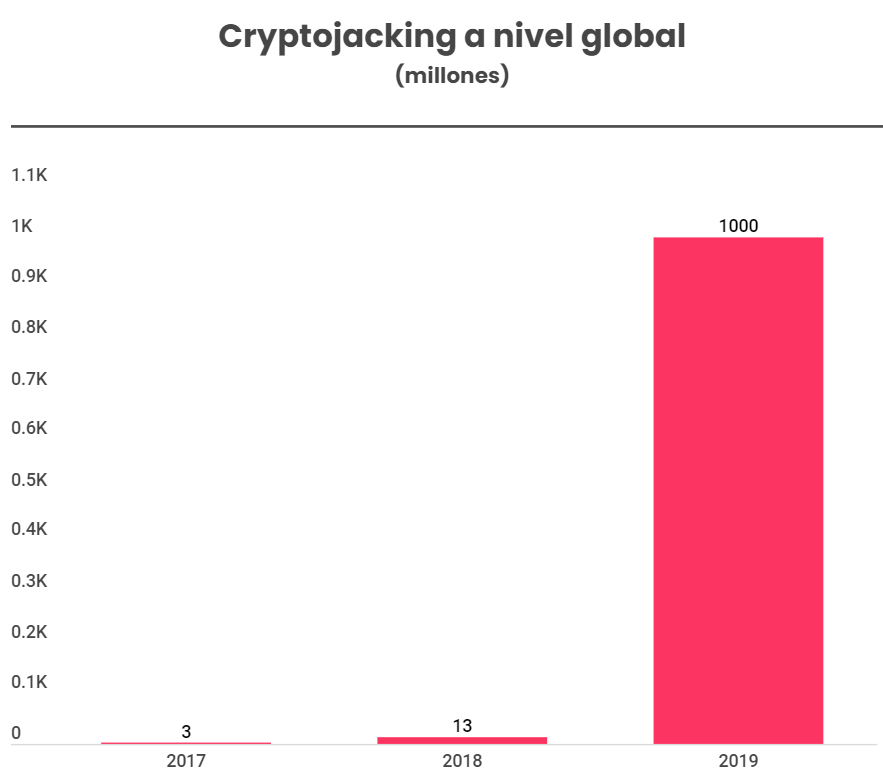

El robo de Criptomonedas alcanzará los 1.000 millones de $ en 2019

De acuerdo con los últimos informes, la industria de las criptomonedas está plagada de robos y fraudes a pesar de la creciente atención reguladora ante los problemas de seguridad y lavado de dinero.

En el primer trimestre de 2019, los delincuentes cibernéticos consiguieron extraer más de 356 millones de dólares, incluida la estafa de QuadrigaCX que costó a los propietarios de criptomonedas casi 195 millones de dólares. Si la tendencia persiste, las pérdidas incurridas por la industria debido a los robos cibernéticos y las estafas superarán los 1.000 millones de dólares para finales de año.

Solo en Reino Unido, el 30% de las empresas en 2018 fueron objeto de cryptojacking, además, solo el 67% de ellas contaba con medidas preventivas ante estos posibles robos.

Al igual que los ataques de denegación de servicio, el cryptojacking es simplemente otra forma en que los atacantes pueden aprovechar las ganancias obtenidas utilizando el ordenador y los recursos de la red de otra persona. No obstante, no solo afecta a las ordenadores de sobremesa y portátiles tradicionales, sino también a los dispositivos móviles.

Cryptojacking móvil

El cryptojacking móvil ocurre normalmente cuando los usuarios finales descargan aplicaciones falsas o mediante scripts maliciosos que los hackers inyectan en páginas web vulnerables. Lo que puede ralentizar el smartphone a la vez que también afecta al ancho de banda de la red.

Según los últimos hallazgos, los códigos maliciosos que afectan a dispositivos móviles representan la extracción de casi el 5% de todo el volumen de la criptomoneda Monero, lo que equivale a más de 100 millones de dólares.

Mientras que la evidencia muestra que el cryptojacking móvil está creciendo, las plataformas móviles como iOS y Android ofrecen más seguridad que las estaciones de trabajo tradicionales. En 2018, Apple anunció nuevas restricciones de cifrado en iPhones y iPads, mitigando la amenaza en iOS. Si bien esto puede ayudar a minimizar los riesgos asociados, ciertamente no los elimina.

Recientemente se ha identificado una nueva forma de malware de robo de criptomonedas en la tienda Google Play, apodado «clipper». Fue descubierto dentro de una aplicación que suplantaba a MetaMask, una extensión completa del navegador que permite que las aplicaciones basadas en Ethereum se ejecuten en un navegador sin ejecutar un nodo Ethereum completo.

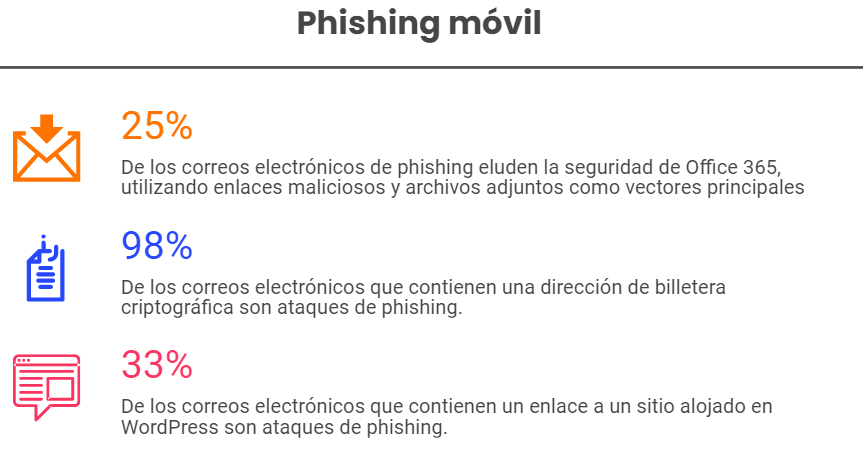

Otra práctica centrada en el usuario que se puede implementar para luchar contra esta amenaza se centra en el desarrollo de programas antiphishing, dirigidos a dispositivos móviles, y, por supuesto, las iniciativas continuas de capacitación y concienciación sobre la seguridad.

En concreto, El phishing se ha convertido en un proceso industrializado. Se estima que aproximadamente uno de cada 2.000 emails es un correo electrónico de suplantación de identidad y cada mes se crean más de un millón de sitios web falsos para intentar engañar a los usuarios para que revelen información personal. Un estudio reciente mostró que el 25% de los correos electrónicos de phishing eluden la seguridad de Microsoft Office 365.

Después de todo, la mayoría de los dispositivos móviles tienen una gran cantidad de aplicaciones instaladas, y con más de 3.8 millones de aplicaciones disponibles para los usuarios de Android en Google Play, más de 2 millones de aplicaciones en la App Store de Apple y más de 1.5 millones de aplicaciones en otras tiendas de terceros. Hay muchas oportunidades para que los hackers introduzcan contenido malicioso.

No obstante, todos los esfuerzos anteriores solo pueden ser suficientes para prevenir ataques de malware para dispositivos móviles, ya que no existe un programa de seguridad perfecto o un usuario que tome buenas decisiones constantemente.

Cryptojacking basado en el navegador

A diferencia de la rentabilidad del cryptojacking móvil, los ataques destinado a obtener beneficios a través del navegador han perdido fuerza en los últimos tiempos. Este descenso se podría deber a diversos motivos.

Una posibilidad es que la reciente caída en los precios de la criptomoneda ha hecho que la minería en el navegador sea menos rentable. Dado que el navegador no es más que una aplicación en un dispositivo, no puede generar la misma potencia informática que la infección en un dispositivo real. Como resultado, este tipo de cryptojacking tarda mucho más en generar cada moneda, lo que puede incentivar a los delincuentes a reenfocarse en las infecciones de malware más aceleradas.

Además, el valor voluble de las criptomonedas podría animar a los ciberdelincuentes a elegir una fuente de ingresos completamente diferente, lo que hace que el malware criptográfico tenga una mayor proporción de actividad, aunque los niveles nominales pueden haber disminuido.

Sin embargo, este descenso de cryptojacking basado en los navegadores esta fuertemente unido al cierre de Coinhive, la principal compañía de venta de malware de minería más popular a nivel mundial.

Con Coinhive desaparecido, lo delincuentes tendrían que recurrir a otros proveedores para poder obtener lo necesario y llevar a cabo sus delitos. Y aunque, hay muchos otros proveedores del mismo tipo de scripts, la eliminación de esta compañía podría afectar a la capacidad general de los atacantes menos expertos técnicamente para crear ataques de cryptojacking basados en la web.

No obstante, algunos expertos pronostican que, el cryptojacking basado en el navegador puede experimentar un resurgimiento en un futuro próximo debido a la reciente y marcada caída en la tasa de hash de Monero. Una tasa de hash reducida hace que la extracción de cada moneda sea menos intensiva en computación, lo que hace que el cryptojacking sea una opción más rentable a pesar de su menor poder de recolección.

A pesar de estas subidas y bajadas, los navegadores no dejan de trabajar para mantener sus defensas altas ante este dipo de ataques. Por ejemplo, el equipo de desarrollo detrás de Mozilla Firefox anunció una iniciativa para bloquear los scripts de cifrado.

Este movimiento impide que los ciberdelincuentes puedan robar a través del navegador. Los ingenieros incluso han respondido a uno de los informes de errores relevantes cargando un tutorial sobre cómo deshabilitar la actividad adversa. La función correspondiente complementará el kit de herramientas de privacidad de Bloqueo de contenido de Mozilla en un futuro próximo, que tendrá efecto en Firefox v67.

La nueva tecnología anti-rastreo del navegador está basada en Disconnect, que ha proporcionado una lista de dominios que sirven a estos scripts abusivos. Disconnect también ofrece actualmente una extensión de Chrome que ofrece servicios similares de anti-rastreo en el navegador de Google.

Cryptojacking en la nube

Finalmente, los últimos informes apuntan que casi la mitad de las organizaciones tienen malware en una de sus aplicaciones en la nube.

En particular, este año, el malware de cryptojacking en la nube se ha convertido en una de las mayores amenazas para las organizaciones. Este malware ofrece a los delincuentes cibernéticos la posibilidad de robar regularmente el poder de procesamiento de los dispositivos y otros recursos para explotar la criptomoneda.

Como tal, no debería sorprender que los piratas informáticos estén apuntando a centros de datos y sitios web vulnerables que puedan ayudarlos a mejorar sus capacidades de minería.

Las plataformas de nube pública, particularmente las plataformas IaaS, son objetivos particularmente populares para los cryptojackers, ya que ofrecen una gran cantidad de potencia de procesamiento en un entorno donde los atacantes pueden pasar desapercibidos.

Un ejemplo reciente de alto perfil de cryptojacking y cloudjacking en acción fue el descubrimiento de que algunas de las instancias de Amazon Web Services (AWS) de Tesla fueron apropiadas para un uso no deseado: la minería.

En el ejemplo de Tesla, los atacantes ejecutaron varios programas de minería y ocultaron las direcciones IP, disfrazando efectivamente sus actividades de los cortafuegos convencionales y los sistemas de detección de intrusos. También aceleraron deliberadamente el software de minería para que funcionara a una velocidad que no activaría detectores de alto uso.

Conclusiones

Las fluctuaciones dentro del cryptojacking se han mantenido desde sus inicios, y todo apunta a que se mantendrán del mismo modo en un futuro cercano.

En los dispositivos móviles el cryptojacking no es diferente a cualquier otra amenaza. El personal de seguridad y TI debe estar a bordo, los usuarios deben saber qué hacer y qué no hacer, y los ejecutivos deben entender lo que está en juego. Nadie tiene realmente todos los controles, la visibilidad y el conocimiento adecuados, especialmente en lo que se refiere a los dispositivos móviles.

Por otro lado, los primeros pasos por parte de los proveedores de navegadores para defenderse ante estos ataques son definitivamente bienvenidos, sin embargo, no es probable que influyan en la epidemia a gran escala. En cambio, el cierre de Coinhive es una iniciativa mucho más prometedora para contrarrestar esta tendencia.