El modelo SDP desbanca a las soluciones VPN

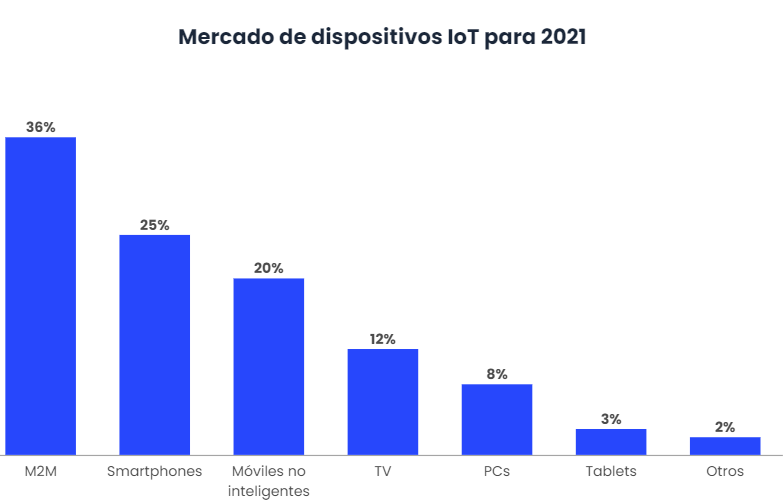

El Internet de las Cosas (IoT), sigue siendo una innovación tecnológica relativamente joven, aunque el concepto de “dispositivos que se comunican” es un paradigma bien establecido y aceptado en prácticamente todas las industrias. De hecho, las estimaciones de muchos expertos prevén que habrá entre 20 y 30 mil millones de dispositivos IoT para el 2021, con un valor de la industria situado en los 520 mil millones de dólares.

Para comunicarse, mover, compartir, procesar y aprovechar los datos que cada uno de estos dispositivos está generando, cada compañía debe estar conectada a nubes y puertas de enlace de borde a través de redes IP. Con casos de uso que abarcan prácticamente todas las industrias del mundo, las posibilidades para sus aplicaciones son infinitas. Desafortunadamente, también lo son sus vulnerabilidades de ciberseguridad.

En consecuencia, la seguridad de IoT sigue siendo el escollo principal en el camino para la adopción de dispositivos conectados. Esto se debe a que los dispositivos IoT se implementan comúnmente fuera de los límites empresariales tradicionales de una organización. Lo que supone que proteger los dispositivos y sus datos asociados sea particularmente desafiante.

El reto reside en el hecho de que estos puntos finales están diseñados para transmisiones de datos livianas, no protocolos de seguridad de clase empresarial. Ante esta situación los Perímetros Definidos por Software (SDP) han estado ganando terreno en el área de IoT y por una buena razón.

Perímetro Definido por Software

El Perímetro Definido por Software (SDP) es un modelo de seguridad emergente que tiene un conjunto de características específicas definidas por la organización sin ánimo de lucro, Cloud Security Alliance (CSA). Se define principalmente por dos características importantes:

- Los dos extremos de la conexión deben estar autorizados antes de que el tráfico pueda pasar entre ellos.

- Los SDP esencialmente ocultan dispositivos y tráfico del Internet público, incluso mientras lo usan como mecanismo de transporte.

En una arquitectura SDP típica, hay varios puntos donde todas y cada una de las conexiones se validan e inspeccionan para ayudar a demostrar la autenticidad y limitar el riesgo de ataque. Normalmente, en el modelo SDP hay un controlador que define las políticas mediante las cuales los clientes pueden conectarse y obtener acceso a diferentes recursos.

El componente de puerta de enlace ayuda a dirigir el tráfico al centro de datos correcto o a los recursos de la nube. Finalmente, los dispositivos y servicios hacen uso de un cliente SDP que se conecta y solicita acceso desde el controlador a los recursos.

Los peligros son reales

El valor y la eficacia de las implementaciones de IoT se basan en dotar a tantos dispositivos como sea posible, lo más rápido posible, con configuraciones distribuidas para transmisiones de datos rápidas que brindan información en tiempo real. Los costes aumentarían rápidamente si las organizaciones tuvieran que equipar cada dispositivo de punto final con las capacidades de hardware más costosas, lo que a su vez limitaría la capacidad de distribuir estos dispositivos y, en consecuencia, el valor de seguimiento que producirían.

La capacidad de disfrutar de una transmisión de datos discreta a modo de aislamiento es un beneficio inherente del SDP. En otras palabras, SDP supera las capacidades limitadas de ciberseguridad de los dispositivos de punto final y el hecho de que están fuera de las defensas perimetrales típicas. Además, el SDP puede mejorar la seguridad general de las redes distribuidas al fortalecer ambos extremos: los dispositivos y las puertas de enlace de computación de borde, y las nubes centralizadas públicas y privadas.

Es desafiante determinar qué aspecto de la seguridad de IoT es más inhibidor: el hecho de que las transmisiones se originan fuera de los límites convencionales de seguridad cibernética empresarial o que los dispositivos no están diseñados para los desafíos de seguridad modernos.

La realidad es que, incluso si los dispositivos están detrás de las defensas tradicionales del perímetro de seguridad cibernética, como las redes privadas virtuales (VPN) o los firewalls, el número creciente de violaciones de datos indica que serían igual de vulnerables.

Tipos de ataques que mitiga el SDP

Afortunadamente, el SDP protege a las empresas de una amplia gama de amenazas y técnicas de piratería que los delincuentes aprovechan para atacar la red empresarial.

- Man in the Middle (MITM)

Un MITM es un tipo de violación de seguridad en la que el autor se posiciona en una conversación entre un usuario y una aplicación, ya sea para espiar o suplantar a una de las partes, haciendo que parezca un intercambio normal de información.

Tanto las soluciones SDP como las VPN pueden proporcionar protección contra ataques MiTM al enviar tráfico de red a través de un túnel encriptado. Sin embargo, los SDP aseguran una implementación siempre activa que protege el tráfico web y asegura el acceso a la red empresarial.

Muchas soluciones VPN convencionales usan un túnel dividido para enviar tráfico web directamente para ahorrar costos y reducir la latencia, dejando vulnerables los puntos finales. Los SDP, por otro lado, aseguran puntos finales abiertos para abordar este problema.

- Secuestro de DNS

El secuestro de DNS es otro peligro al trabajar en redes WiFi públicas. Los piratas informáticos pueden intervenir en la resolución de DNS para reenviar a las personas a un sitio malicioso en lugar del que pretendían alcanzar.

Una vez que el individuo tiene el control del DNS, puede dirigir a otros que acceden a él a una página web que se ve igual pero que contiene contenido adicional, como anuncios. También pueden dirigir a los usuarios a páginas que contengan malware o un motor de búsqueda de terceros.

Una solución SDP siempre activa basada en una arquitectura de red como servicio utiliza un servicio DNS protegido y seguro para realizar la resolución y proteger contra el secuestro de DNS.

- Eliminación de SSL

La eliminación de SSL es un tipo de ataque MiTM que degrada las comunicaciones entre el punto final y el servidor a un formato sin cifrar para poder leer el contenido. Una forma de evitar la eliminación de SSL es instalar HTTPS Everywhere, una extensión del navegador que aplica la comunicación HTTPS siempre que sea posible, evitando que una parte no invitada reduzca las comunicaciones a HTTP. Los SDP también evitan tales amenazas, lo que mitiga al enviar todo el tráfico a través de un túnel encriptado.

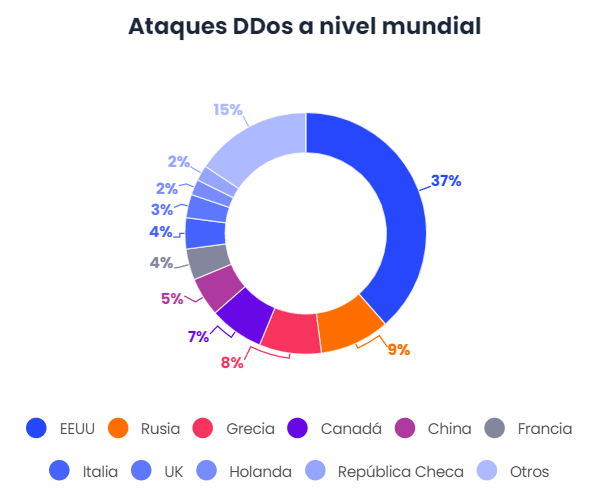

- Ataque DDoS

Hay dos formas generales de ataques DoS: los que bloquean los servicios y los que inundan los servicios. Las soluciones SDP pueden prevenir cualquier tipo de ataque DDoS, protegiendo la aplicación en lugar del dispositivo del usuario final. En el modelo SDP, las aplicaciones (y la infraestructura que las aloja) no están conectadas directamente a Internet. La solución SDP actúa como una puerta de enlace que impide el permiso de cualquier acceso que no esté autorizado.

- Escaneo de puertos

Los hackers usan el escaneo de puertos para localizar un puerto abierto en una red que pueda ser explotado para un ataque. Hay dos preocupaciones principales relacionadas con el escaneo de puertos que los administradores de seguridad deben tener en cuenta.

- Los problemas de seguridad y estabilidad asociados con los puertos abiertos y el programa responsable de entregar el servicio.

- Los problemas de seguridad y estabilidad asociados con el sistema operativo que se ejecuta en el host a través de puertos abiertos o cerrados.

Dado que las soluciones SDP aíslan todos los recursos de red de Internet, los delincuentes informáticos no pueden aprovechar esta técnica para encontrar una manera de ingresar.

- Exploits problemáticos

Al igual que BlueKeep, que recientemente apareció en los titulares, los gusanos son exploits que pasan de una máquina a otra. Las plataformas de seguridad de punto final convencionales, como antivirus y EDR, no pueden evitar este tipo de exploit, y la capacitación de concienciación del usuario tampoco ayudará.

Como no se requiere ninguna acción del usuario, el simple acto de conectar el portátil o el teléfono de un usuario a una red mientras un dispositivo infectado está conectado a la misma red es suficiente. Dado que los gusanos se mueven a través de una red, en la mayoría de los escenarios, un firewall empresarial o VPN no puede mitigar un exploit como BlueKeep.

En cambio, un SDP de confianza cero proporciona a los usuarios una identidad única y fija y un acceso microsegmentado solo los recursos que necesitan para que cualquier dispositivo infectado tenga muy poco impacto en la red en su conjunto.

- Ataques de fuerza bruta

Al igual que DDoS, un ataque de fuerza bruta es aquel en el que el hacker intenta obtener acceso a una red o aplicación a través de repetidos intentos de inicio de sesión. Una solución SDP detectará inmediatamente los intentos de acceso que fallan, pero también notará las geolocalizaciones sospechosas o las horas del día, los cambios en la postura del dispositivo y la falta de antivirus activo y negará el acceso.

- Aplicaciones heredadas

Muchas aplicaciones heredadas están diseñadas para ser accesibles desde Internet y carecen de la seguridad básica que se da por sentado en las aplicaciones modernas de software como servicio (SaaS), por ejemplo. La restricción del acceso a las aplicaciones heredadas a través de una solución SDP aísla la aplicación de la red empresarial e Internet y agrega controles adaptativos para reducir el riesgo.

Los Perímetros Definidos por Software aseguran las puertas de enlace en la capa de aplicación. Cuenta con capacidades de cifrado suficientes para garantizar que los proveedores de aplicaciones de terceros no tengan acceso a las comunicaciones, los SDP prometen un perímetro altamente defendido que es ideal para las organizaciones que intercambian información a través de la nube.

¿Qué ofrece un modelo SDP?

Paralelo a la seguridad que presenta un modelo SDP ante un ciberataque, las ventajas de este enfoque son considerables: las transmisiones de datos discretas, los microtúneles aprovechan un UDP mejorado para la seguridad y la generación de puertos aleatorios hace que sea difícil abrir puertos. Aunque si realmente destaca por algo, es por el valor comercial que aguarda.

El aislamiento de una red habilitado por este método garantiza que haya transmisiones distintas para pagos, programas de recompensas y monitoreo, lo que mitiga en gran medida la posibilidad de ataques distribuidos de denegación de servicio y movimiento lateral que puede poner en peligro la red IoT.

El SDP puede operar en una gran variedad de escenarios, dependiendo de los tipos de dispositivos y cómo están conectados. En la versión actual de la especificación SDP v2.0 se definen seis escenarios:

- De cliente a puerta de enlace

- De cliente a servidor

- De servidor a servidor

- De cliente a servidor a cliente

- De cliente a puerta de enlace al cliente

- De puerta de entrada a puerta de enlace.

El cliente suele ser el dispositivo del usuario final (ordenador portátil, tablet, smartphone o dispositivo IoT) que ejecuta el software SDP. Una puerta de enlace es un sistema que proporciona a los usuarios y dispositivos autorizados acceso a procesos y servicios protegidos. La puerta de enlace también puede activar la supervisión, el registro y la generación de informes sobre estas conexiones.

Por lo general, la puerta de enlace sirve como interfaz para los sistemas que no ejecutan el software SDP de forma nativa. El servidor es un sistema que brinda los servicios deseados al cliente, pero ejecuta el software de puerta de enlace SDP. Básicamente, la diferencia entre una puerta de enlace y un servidor es que la puerta de enlace proporciona una funcionalidad SDP independiente, mientras que el servidor incluye el software SDP dentro del propio servidor.

Convincente para cualquier caso de uso de IoT

Independientemente del sector que en el que se dé, es fundamental comprender que un enfoque de SDP proporciona estos mismos beneficios de ciberseguridad de las transmisiones de datos ocultas para cualquier caso de uso de IoT. Por ejemplo, los beneficios de seguridad que podrían apreciarse en una organización de servicios financieros son obvios, el valor integral de este enfoque no solo asegura los datos que provienen de los dispositivos IoT a la nube, sino que también ayuda a estabilizar las redes generales que admiten cualquier operación.

Los SDP permiten a las organizaciones facilitar una ciberprotección confiable de una manera lo suficientemente liviana para dispositivos de punto final y óptima para transmisiones de datos provenientes de ubicaciones remotas. La implementación adecuada de este método refuerza la línea de ventajas comerciales por las que se aclama al IoT, al tiempo que estabiliza las transmisiones de datos de las redes de las organizaciones en general. Este enfoque puede marcar una diferencia crítica al convertir las proyecciones de IoT en una realidad concreta.

Según la información emitida por la CSA, la mayoría de las organizaciones aún no comprenden la importancia del Perímetro Definido por Software. Y dentro del porcentaje de los que sí, principalmente lo utilizan como un reemplazo para el control de acceso a la red y las VPN. No obstante, el principal obstáculo para la adopción, según la CSA, es la falta de detalles técnicos para la implementación del SDP.

Conclusiones

Realmente no hay una industria en la que el IoT no pueda estar presente. Se trata de un negocio en expansión. Como se ha expuesto al inicio se espera que el valor del mercado de IoT alcance aproximadamente los 520 mil millones de dólares para 2021, más del doble, en comparación con los 235 mil millones de dólares de 2017. Por ello es importante comprender la necesidad de asegurar los dispositivos.

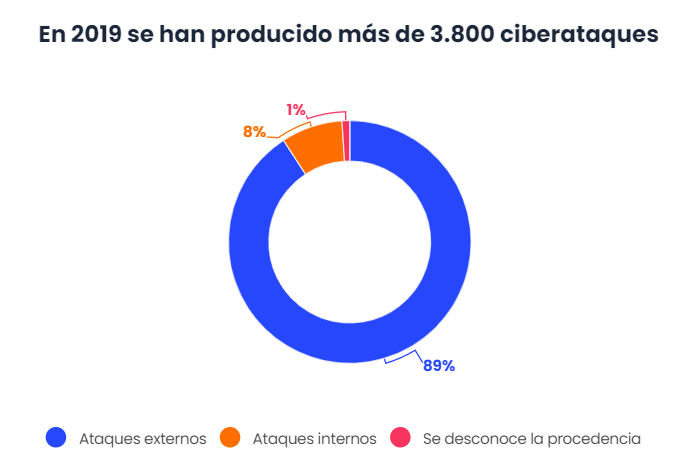

Inicialmente, las organizaciones deben abordar los problemas básicos de ciberseguridad que impiden su progreso. No se trata de una preocupación desmesurada ya que solo durante los primeros seis meses de 2019, hubo un total de 3.813 violaciones de seguridad, es decir, aproximadamente 20 por día.

Ante este panorama, el SDP permite a las organizaciones facilitar la seguridad cibernética confiable de una manera lo suficientemente liviana para dispositivos de punto final y óptima para transmisiones de datos provenientes de ubicaciones remotas. La implementación ideal de este método refuerza la línea de ventajas comerciales por las que se aclama al IoT, al tiempo que estabiliza las transmisiones de datos de las redes de las organizaciones en general. Este enfoque puede marcar una diferencia crítica al convertir las proyecciones del IoT en una realidad concreta.