Alto volumen de ciberataques a las empresas industriales

Los diferentes desafíos de seguridad cibernética en las redes de control de las organizaciones industriales son el resultado de un rápido aumento de los requisitos funcionales y del uso cada vez mayor de la tecnología de la información en entornos industriales y de fabricación. De acuerdo con un análisis realizado por Kaspersky junto con Business Advantage, muchas de las organizaciones industriales creen que están preparadas para afrontar cualquier incidente de ciberseguridad, sin embargo, esta confianza puede no estar bien fundamentada.

El estudio de Kapersky, detectó que los ciberataques iban dirigidos principalmente a empresas industriales (metalúrgicas, eléctricas, construcción, ingeniería y otras). Estimaron que el número de empresas industriales atacadas en más de 50 países ascendía a más de 500.

El estudio, basado en una encuesta a 359 profesionales de la seguridad cibernética, mostró que la mitad de las empresas industriales experimentó de uno a cinco incidentes en 2016, y que en promedio, la ciberseguridad ineficaz le cuesta a las organizaciones industriales hasta 497 mil dólares por año.

El panorama industrial

Las redes corporativas e industriales, que forman una infraestructura jerárquica multinivel en las empresas industriales modernas, están cada vez más integradas. Se están utilizando nuevas tecnologías que mejoran la transparencia y la eficiencia del proceso a nivel empresarial, así como la flexibilidad y la tolerancia a fallos de las funciones que se realizan en niveles de automatización industrial medianos e inferiores.

Esto requiere una mayor libertad de comunicación e integración de los sistemas a todos los niveles. Al mismo tiempo, las funciones relacionadas con la administración de nuevos sistemas, están empezando a ser responsabilidad del departamento de TI de la empresa.

Según el estudio de Kapersky, el resultado de todo esto es que la red industrial es cada vez más similar a la red corporativa, tanto en términos de escenarios de uso como en términos de tecnologías utilizadas, y por lo tanto el panorama con respecto a las amenazas cibernéticas de los sistemas modernos de información industrial se están empezando a asemejar al panorama de amenazas de los sistemas informáticos corporativos.

Con cada año que pasa, el número de vulnerabilidades identificadas crece en comparación con el número de problemas eliminados. Por ejemplo, según US ICS-CERT, en 2016 esa organización registró 187 notificaciones de vulnerabilidad. Durante el mismo período, se publicaron 139 informes de vulnerabilidades cerradas y eliminadas.

“La creciente interconexión de los sistemas de TI (tecnologías de la información) y TO (tecnologías operativas) plantea nuevos desafíos de seguridad y requiere de una buena preparación de los miembros de la junta, ingenieros y equipos de seguridad de TI. Necesitan una comprensión sólida del panorama de las amenazas, medios de protección bien calculados y asegurar la preparación del empleado”, dijo Andrey Suvorov, director de protección de infraestructura crítica en Kaspersky Lab.

Por otro lado, según el estudio de Kapersky los tres principales países que sufrieron ataques informáticos industriales en la segunda mitad de 2016 fueron Vietnam (más del 66%), Argelia (más del 65%) y Marruecos (60%).

Vulnerabilidades detectadas

Kaspersky Lab evaluó el estado actual de los componentes de seguridad de TI en los sistemas de control industrial (ICS) de diferentes proveedores. Como resultado de esta investigación, se identificaron 75 vulnerabilidades en los componentes de ICS.

La vulnerabilidad más identificada es la de DOS (denial of service) con 45 ataques detectados, esta vulnerabilidad permite realizar un ataque de denegación de servicio de forma remota, y en caso de un ataque con éxito el software o el hardware de destino deja de responder.

La siguiente vulnerabilidad más identificada fue RCE (remote code execution), con 16 ataques, esta permite ejecutar remotamente un código arbitrario en un sistema de destino.

Con respecto a la gravedad de estas vulnerabilidades en unas 58 veces la gravedad era muy alta, en unas 15 veces era medianamente alta, y en 2 de las veces era menos alta.

Fuentes de infección

La investigación de Kaspersky mostró que el porcentaje de equipos industriales bajo ataque creció de más del 17% en julio de 2016 a más del 24% en diciembre de 2016. Y las tres principales fuentes de infección eran Internet, dispositivos de almacenamiento extraíble y archivos adjuntos de correo electrónico.

Según datos del estudio de Kaspersky, en la segunda mitad de 2016 las descargas de malware y el acceso a páginas web de phishing se bloquearon en más del 22% de los ordenadores industriales. «Esto significa que casi cada quinta máquina enfrenta el riesgo de infección o compromiso credencial a través de Internet al menos una vez», dijo Kaspersky en un comunicado.

Los dispositivos extraíbles (como pen drives, memorias externas, etc) son la segunda fuente de infección en una red industrial. En la segunda mitad de 2016, se detectó malware en el 10,9% de los ordenadores industriales cuando se conectaron dispositivos extraíbles.

Es importante destacar que en el ranking de ataques de malware detectados en ordenadores industriales un alto porcentaje se asociaron con malware de las siguientes clases: Virus, Worm y Net-Worm. Y el malware en estas clases utiliza dispositivos extraíbles y carpetas de red como sus principales canales de distribución.

Dado que el malware frecuentemente oculta su presencia en el sistema al infectar archivos existentes o usar nombres similares, puede tardar mucho tiempo el usuario en darse cuenta de que los archivos están infectados.

Los archivos adjuntos de correo electrónico malicioso y las secuencias de comandos maliciosas incrustadas en los mensajes se bloquearon en el 8,1% de los ordenadores industriales. En la mayoría de los casos, los atacantes usan phishing ordinario (mensajes de correo electrónico que, por regla general, imitan mensajes de bancos, servicios de entrega, etc.) para captar la atención del usuario y ocultar malas intenciones.

Por lo general, el malware se distribuye en correos electrónicos maliciosos en formatos de documentos de oficina, como MS Office y PDF, manipulados con scripts maliciosos y vulnerabilidades en las aplicaciones relevantes.

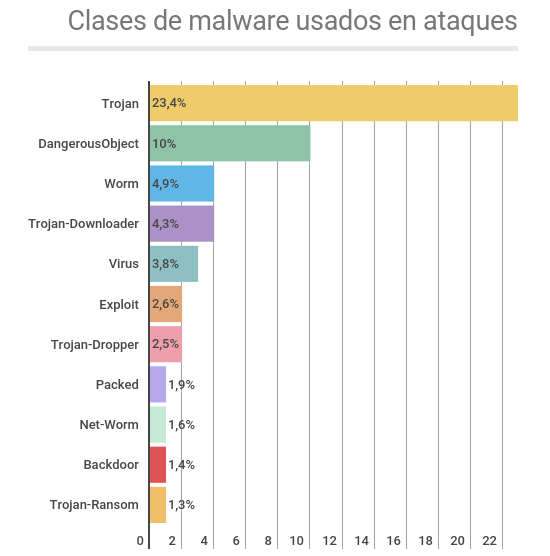

Tipos de malware usados en ataques

Según el estudio de Kapersky, en la segunda mitad de 2016, se detectaron en total 20.000 muestras de malware diferentes en sistemas de automatización industrial y que pertenecían a más de 2.000 familias de malware diferentes.

En la mayoría de los casos, los intentos de infección a ordenadores industriales son esporádicos y la funcionalidad malintencionada no es específica de ataques a sistemas de automatización industrial. Esto significa que todas las amenazas y categorías de malware que afectan a las empresas no industriales en todo el mundo también son relevantes para las empresas industriales.

Estas amenazas incluyen espías troyanos, malware financiero, ransomware (incluyendo el cifrado de ransomware), backdoors y programas tipo Wiper (KillDisk) que dejan el equipo inutilizado y limpian los datos del disco duro.

Además, según datos del estudio, se detectaron agentes de botnet (malware que puede ser controlado remotamente a través de servidores de comando y control) y/o rastros de su actividad en el 5% de todos los equipos industriales atacados.