Uma nova era para senhas?

Questionar a segurança das senhas diante de um ataque cibernético não é uma questão nova, e é que proteger-se no mundo digital é responsabilidade de todos. As senhas foram introduzidas pela primeira vez no mundo dos computadores na década de 1960, provavelmente pela mesma equipe do Instituto de Tecnologia de Massachusetts que criou e-mail, mensagens instantâneas e compartilhamento de arquivos e, apesar de todos os anos passados, sua eficácia ainda é surpreendente, embora cada vez mais contestada.

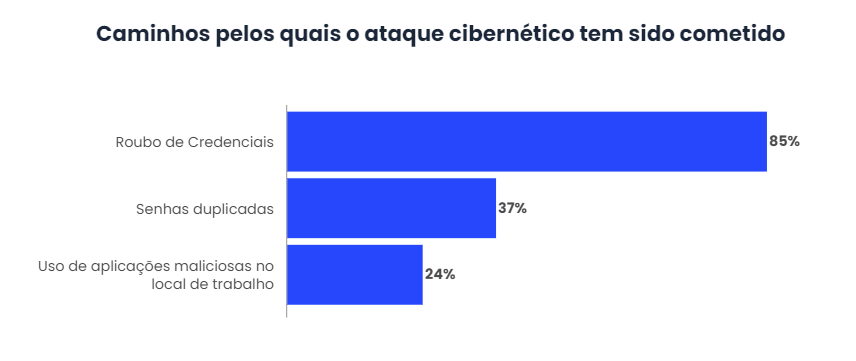

Por exemplo, uma pesquisa recente constatou que 74% de todas as infrações envolveram acesso a uma conta privilegiada. Isso significa que os hackers na maioria das vezes não forçam a entrada, mas sim têm as senhas corretas para entrar no dispositivo através de sua “porta da frente”.

Tenho de desistir de senhas?

Em 2018, a Microsoft declarou o “fim da era da senha” em sua Conferência Ignite. Entre phishing e ataques de força bruta, ataques de vazamento de malware e engenharia social, as pessoas têm muitas preocupações sobre senhas comumente usadas.

Os dispositivos que usam novas versões de senhas estão melhorando sua segurança. Portanto, usar o termo “senha” não é inteiramente correto quando se pensa em privacidade e autenticação no futuro.

Estas novas “palavras-passe” incluem a biometria, com todas as suas variáveis, e a autenticação de dois factores (também conhecida por “2FA” e “verificação em duas fases”).

A biometria está a começar a tornar-se realidade.

- As impressões digitais são agora comumente usadas em aplicações bancárias, cartões de crédito e muitos dispositivos inteligentes.

- O reconhecimento facial começou a resolver problemas iniciais e é agora 95% mais preciso de acordo com os últimos estudos.

- A varredura da Retina tem a menor taxa de erro de todos esses sistemas, ela começou a se afastar apenas dos usos de acesso físico e de outros processos de autenticação.

- O reconhecimento de voz está decolando, especialmente como uma ferramenta essencial para dispositivos de casa inteligente, permitindo diferentes preferências e configurações de segurança para diferentes usuários.

- O reconhecimento da veia palma tem sido utilizado no sector da saúde há anos e está actualmente a ser considerado para alguns sistemas de pagamento de retalho.

Autenticação de dois fatores (também conhecida como “2FA” e “verificação em duas etapas”)

2FA é uma tecnologia que adiciona uma camada adicional de segurança às senhas. Como o nome indica, estas senhas requerem dois blocos de informação diferentes.

Em geral, a autenticação é necessária ao compartilhar ou ativar algo que só o usuário sabe (por exemplo, uma senha ou pergunta de segurança), algo que o usuário tem (por exemplo, um telefone celular com um aplicativo de autenticação ou um pequeno dispositivo de segurança similar), ou algo que faz parte do usuário (por exemplo, uma impressão digital ou rosto).

Novas ideias, novas opções

Sem desvalorizar estas tecnologias, os últimos relatórios publicados sobre segurança de dispositivos tornam clara a fragilidade das senhas e, portanto, a vulnerabilidade dos dados nelas armazenados.

- Noventa por cento dos profissionais de segurança testemunharam incidentes de segurança resultantes do roubo de credenciais.

- 86% dos vice-presidentes abandonariam a autenticação por senha se pudessem.

- Os dispositivos móveis protegidos por métodos de autenticação biométrica apresentam a melhor opção para substituir senhas.

- Existe uma correlação direta entre o número de vezes que um usuário é autenticado e o número de problemas de acesso do usuário que precisam ser resolvidos.

Algumas das opções acima podem ser o elemento principal que protege os dispositivos. No entanto, não são as definitivas, pelo que surgiram outras opções de segurança que poderiam ultrapassar tudo isto.

Não se sabe exactamente como será a segurança digital daqui a dez anos, ou mesmo cinco anos, mas, juntamente com a autenticação de dois factores e as possibilidades biométricas, existem também algumas outras possibilidades.

- Autenticação do sinal de batida:

Este tipo de identificação foi considerado menos intrusivo do que as impressões digitais, as retinas e outros dados biométricos. Os sinais eletrocardiográficos produzidos pelo coração de cada indivíduo são verdadeiramente únicos, e seu uso como códigos de acesso ou como meio de autenticação pode ser tão simples quanto rastrear esses ritmos em um relógio inteligente ou outro dispositivo portátil.

O Pentágono, a pedido das Forças Especiais dos EUA, criou um dispositivo capaz de identificar pessoas sem ver as suas faces, detectando a assinatura cardíaca única com um laser infravermelho. No momento funciona a até 200 metros de distância, mas esta figura poderia ser ampliada com um laser melhor.

É uma tecnologia que pode alcançar uma precisão de mais de 95% em boas condições, e que poderia ser melhorada ainda mais.

- Ondas cerebrais:

Uma das mais recentes tecnologias em desenvolvimento, usa como código de acesso medir a estrutura cerebral de um indivíduo, suas ondas cerebrais. Este tipo de senha se destaca porque são medidas de autenticação difíceis de duplicar, embora elas possam ser atualizadas se necessário.

Senhas de ondas cerebrais registram suas reações a um estímulo, como uma imagem. Essas ondas cerebrais estimuladas seriam a sua senha. Se, em qualquer caso, os dados por trás dessas ondas cerebrais fossem comprometidos, você poderia simplesmente redefinir a senha com outro estímulo, o que produziria uma reação diferente.

- Zero Login:

Esse método usa características comportamentais, incluindo localização, padrões de escrita, pressão de toque na tela do telefone, proximidade com outros dispositivos, como um relógio inteligente, fone de ouvido ou até mesmo um carro, e outros identificadores exclusivos.

Os usuários de qualquer aplicação tendem a repetir padrões de comportamento, esta tecnologia analisa esses movimentos e quando o usuário os realiza já tem acesso.

Conclusões

As senhas são um dos maiores desafios da era digital. Eles têm sido desde a sua primeira utilização na década de 1960, e certamente será nos próximos anos.

A nova tecnologia mudará as senhas e a autenticação como a conhecemos, desde comunicações pessoais por e-mail até a experiência de compra.

No entanto, é importante que os usuários estejam cientes de todas as opções de proteção possíveis, pois os hackers encontrariam maneiras engenhosas de roubar senhas e credenciais de acesso privilegiado em vez de gastar tempo tentando invadir os sistemas de uma organização.

Confiar apenas nas senhas tradicionais para proteger os dispositivos faz deles a defesa mais fraca do Zero Trust. Chegou a hora de eliminar as senhas como elas são conhecidas, para abordagens mais eficazes de segurança e autenticação.