Para que serve a inteligência da ameaça cibernética e como é utilizada?

A grande evolução tecnológica experimentada nas últimas décadas está a trazer grandes benefícios à sociedade, gerando recursos que facilitam a vida diária e tornando os seres humanos mais eficientes. Desde que a tecnologia seja utilizada da forma correcta.

No entanto, os cibercriminosos também tiram partido do avanço da tecnologia, ou seja, muitas operações criminosas são levadas a cabo através da utilização de recursos cibernéticos. Isto permite aos cibercriminosos esconderem a sua identidade e, além disso, podem cometer tais operações a partir de qualquer local.

Como tal, as ameaças continuam a avançar a um ritmo acelerado, tal como a tecnologia, o que significa que as defesas de uma empresa ficarão comprometidas se continuarem a utilizar medidas de segurança tradicionais ou se as abordagens operacionais não forem adequadas às ameaças actuais.

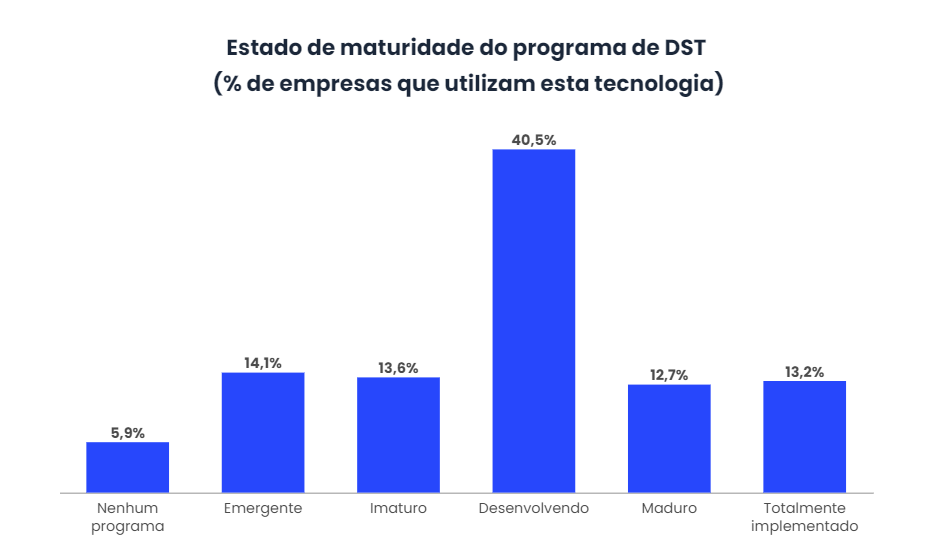

Na Europa, o conceito de Cyber Threat Intelligence (CTI) surgiu para combater a grande variedade de ameaças que estão a surgir. Actualmente, apenas 5,9% das empresas não têm programas CTI em vigor, enquanto 40,5% das empresas informam que o seu programa CTI está em desenvolvimento.

O que é a informação sobre ameaças à segurança cibernética?

Para definir correctamente este conceito, CTI é o que a informação sobre ciberameaça se torna uma vez recolhida, avaliada e analisada através de técnicas rigorosas e estruturadas. Este tipo de inteligência fornece valor acrescentado à informação, reduzindo a incerteza para o consumidor e o tempo necessário para o consumidor identificar ameaças e oportunidades. O CTI exige que os analistas identifiquem semelhanças e diferenças entre as informações, sendo capazes de detectar o engano para produzir uma inteligência concisa e de alto valor.

O processo de desenvolvimento desta técnica de inteligência não é E2E, mas é um processo circular, conhecido como o ciclo de inteligência. A parte de análise do ciclo é o que diferencia a inteligência da recolha e divulgação da informação. A análise depende sempre da capacidade dos peritos, tendo em conta as suas técnicas, tácticas e procedimentos (TTP). Desta forma, podem ser feitas avaliações estratégicas e operacionais prospectivas.

O CTI procura gerar conhecimento em torno do adversário a fim de reduzir o risco potencial que pode ter impacto em qualquer negócio e organização, não representa algo tão básico como a simples procura de indicadores de compromisso sobre as ameaças. Procurará sempre prevenir e combater ataques, analisando uma ameaça como um todo para detectar dados chave que ajudem a identificar o ciber-criminoso por detrás de um ataque.

É portanto essencial aplicar técnicas de análise baseadas em hipóteses e provas através de um processo analítico de todos os dados recolhidos. As questões-chave destas hipóteses que devem ser colocadas neste modelo são: quem são os atacantes, o que usam os adversários, onde costumam atacar, quando agem, porque atacam e como operam os cibercriminosos.

Assim, um produto de Cyber Threat Intelligence consiste em dois elementos: contexto e acção de modo a ser compreensível e accionável pelo consumidor.

Tipos de informações sobre ameaças

Actualmente, existem quatro tipos de CTI: estratégica, táctica, técnica e operacional. Todos os quatro são fundamentais para a construção de uma avaliação abrangente da ameaça.

- Inteligência estratégica

Isto refere-se a potenciais ciberataques e às possíveis consequências para o consumidor não técnico e as suas partes, bem como para os decisores. As informações sobre ameaças estratégicas são entregues sob a forma de documentos técnicos e relatórios, e tomam a forma de uma análise detalhada dos riscos e tendências emergentes no mundo. Basicamente, envolve uma visão geral de alto nível da situação de ameaça de um tipo de indústria e organização.

- Inteligência táctica

A inteligência táctica é responsável por fornecer informações sobre as tácticas, técnicas e procedimentos (TTPs) empregues pelos cibercriminosos. Este tipo de inteligência destina-se às pessoas do departamento envolvidas na protecção de recursos e dados informáticos, fornecendo pormenores sobre como uma empresa pode ser atacada com base nos últimos desenvolvimentos no tipo de ataques e a melhor forma de se defender e contrariar os ataques.

- Inteligência Técnica

A informação fornecida pela inteligência de ameaças técnicas baseia-se em sinais que indicam que um ataque está a ser iniciado, tais como phishing ou engenharia social. Muitas vezes este tipo de inteligência está associado à inteligência operacional de ameaças, embora se ajuste à medida que os cibercriminosos actuam sobre tácticas para tirar partido de novos eventos. Esta inteligência desempenha um papel importante no bloqueio de ataques de engenharia social.

- Inteligência operacional

Neste caso, a informação é recolhida de uma variedade de fontes, tais como redes sociais, registos de antivírus, chats e eventos passados. Através desta inteligência, a natureza e o momento de futuros ataques são antecipados. Por exemplo, a aprendizagem mecânica e a extracção de dados são utilizadas para automatizar o processamento de uma multiplicidade de pontos de dados em diferentes línguas. Neste caso, são as equipas de segurança e de resposta a ataques que utilizam este tipo de inteligência operacional, para que possam alterar a configuração de controlos, tais como regras de detecção de eventos ou regras de firewall, juntamente com controlos de acesso.

Qual é o ciclo de vida da ameaça da inteligência?

Tal como mencionado acima, o processo de desenvolvimento de informações sobre ameaças é circular, e há vários pontos-chave envolvidos no processo de recolha de ameaças:

- Metas e objectivos

Esta etapa selecciona as fontes e ferramentas correctas de informações sobre ameaças para uma organização utilizar para implementar as informações sobre ameaças nas suas soluções e estratégia de segurança. Isto ajudará as equipas de segurança a pôr fim às potenciais ameaças identificadas durante o exercício de modelação de ameaças, obtendo dados e ferramentas de inteligência que geram informação actualizada sobre ameaças consideradas de alto risco e impacto.

- Recolha de dados

Elementos de recolha de dados tais como sistemas internos, serviços de nuvem e controlos de segurança são centrais para este ciclo. No entanto, é necessário recolher dados de diferentes fontes de dados de ameaças de terceiros para obter informações sobre os últimos TTP. As fontes de terceiros podem ser redes sociais, registos de antivírus e relatórios de pesquisa de ameaças, fóruns de hackers e IPs maliciosos.

- Processamento de dados

O processamento e recolha de dados é necessário para criar o CTI, pelo que o processamento automatizado de informações é um pré-requisito. No caso de pretender filtrar a informação manualmente, adicionar metadados e correlacionar e agregar os diferentes tipos e fontes de dados. Por conseguinte, as aplicações CTI empregam a aprendizagem mecânica para automatizar a recolha e o processamento de dados para fornecer informação numa base contínua.

- Análise de dados

A análise de dados é a localização das respostas desde os dados processados até questões como quando, porquê e como ocorreu um evento suspeito. Isto fornece uma visão da origem de um incidente e que informações o cibercriminoso procurava, bem como a metodologia preferida de ataque.

Ferramentas de inteligência de ameaças

Outro factor a considerar é que os serviços de informações sobre ameaças fornecem às organizações informações relacionadas com possíveis fontes de ataques relevantes para os seus negócios e serviços de consultoria. Algumas das ferramentas que facilitam a recolha de dados e informações sobre ameaças para diferentes organizações e empresas são:

- Anomali ThreatStream recolhe informações sobre ameaças de várias fontes e fornece ferramentas para investigações.

- Cyberint’s Argos é uma plataforma SaaS concebida para analisar a superfície de ataque de uma organização e ataques cibernéticos visando a sua indústria a partir de redes abertas, profundas e escuras.

- Kaspersky Lab’s Kaspersky Threat Intelligence recolhe petabytes de dados para gerar informações sobre ameaças de dados e informações accionáveis sobre ameaças cibernéticas que visam determinadas indústrias.

Conclusões

Em conclusão, este tipo de estratégia e equipas de inteligência de ameaças estão a emergir e a evoluir para satisfazer as necessidades do centro de operações de segurança de qualquer organização ou empresa.

As equipas devem também concentrar-se numa estratégia que inclua informações estratégicas sobre ameaças, crescimento incremental do programa para fornecer apoio directo a incidentes, e informações tácticas e operacionais sobre ameaças para orientar a tomada de decisões durante a investigação de incidentes e detecção de ameaças.

O CTI serve e é utilizado para fornecer contexto e conclusões sobre ataques activos e ameaças potenciais para facilitar a tomada de decisões pelas equipas de segurança da empresa.