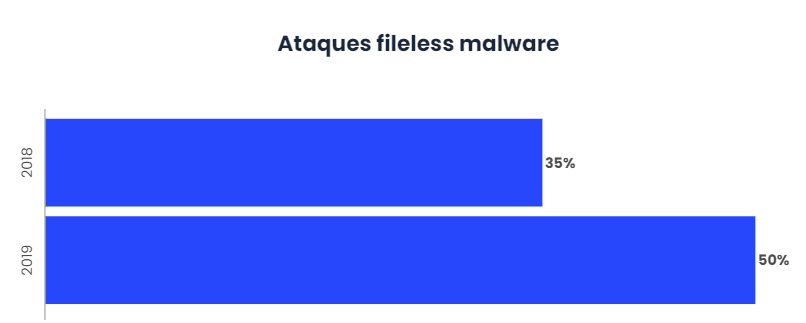

Em 2019 as 50% tuas apostas serão malware sem sem arquivo

O panorama da cibersegurança está mudando, diferentes tipos de ciberataques estão evoluindo e ganhando popularidade à medida que as defesas melhoram. Atualmente, o malware sem sem arquivo é um dos ataques mais populares entre os cibercriminosos.

Esses ataques estão crescendo em sofisticação e frequência, e estão provando ser particularmente bem-sucedidos contra a maioria das organizações, porque uma grande porcentagem de soluções de segurança anteriores foram projetadas para detectar malware baseado em arquivos que residem no disco, não na memória.

Esta situação conduziu a aproximadamente 35% de todos os ataques sofridos durante 2018, e estima-se que por 2019 poderiam alcangar 50% dos ataques totais do malware.

Devido à sua dificuldade na detecção e subsequente bloqueio e remoção, eles são quase dez vezes mais propensos a ter sucesso do que ataques baseados em arquivo. Parte deste sucesso é porque, o que começou como um Trojan bancário expandiu suas operações e agora freqüentemente alvos empresas em uma tentativa de coletar credenciais de acesso e dados como ele pode, potencialmente explorá-los em um esforço para obter propriedade intelectual e segredos comerciais.

Emotet, até agora o mais perigoso

A pesquisa mostra que o novo malware sem arquivo sendo desenvolvido e implantado recursos e técnicas que permitem que os cibercriminosos ir mais longe do que antes em termos de infecção, detecção de evasão e persistência .

Alguns dos ataques mais perigosos são Emotet, TrickBot e Sorebrect, entre outros, que permitem que os atacantes realizem atividades que não são detectadas pelos sistemas de segurança tradicionais.

O surgimento de Trojans Emotet destinados a empresas bancárias é principalmente devido ao vírus que contém um módulo de spam que permite aos atacantes a massa enviar cargas maliciosas para endereços de e-mail encontrados no sistema Selecionado.

Detecção de Trojans visando bancos aumentaram 84% no último trimestre de 2018, enquanto os ataques direcionados aos clientes aumentaram apenas 27%.

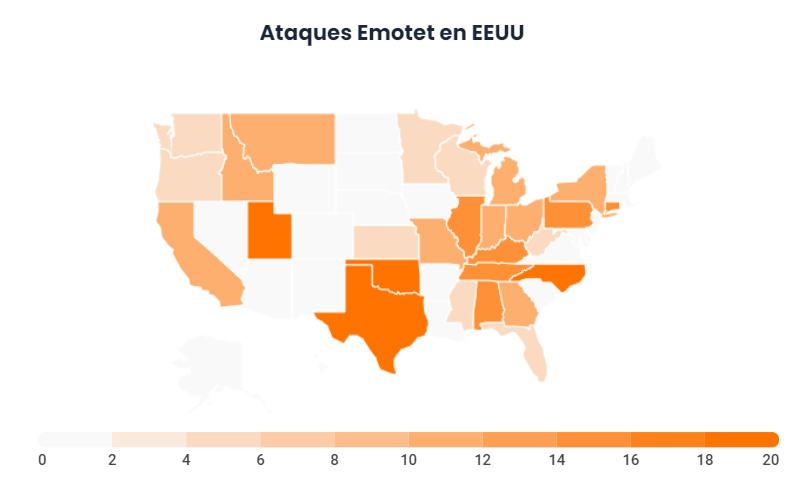

Com os EUA na vanguarda, o Reino Unido tem sido o país europeu onde as infecções mais Emotet foram vistos durante 2018.

No entanto, desde o início de 2019, a América Latina sofreu um aumento nestes ataques através de espanhol-endeab-e-mails que invocar comandos CMD e POWERSHELL. Por exemplo, o banco chileno Consorcio, foi no final de 2018 1 das últimas vítimas deste ciberataque. O Trojan teria furtivamente na rede através de um ataque de phishing comum.

Como se proteger?

Como a ameaça colocada pelo malware sem sem arquivo é tão diferente daquela colocada por outro malware, as organizações precisam criar um plano de mitigação específico com muitos componentes.

Os planos de mitigação de riscos, incluindo operações de segurança, garantem que, se ocorrer uma falha do equipamento, processo ou sistema, ele não se espalha além do entorno imediato da entidade que está em falha.

Em face de um ataque sem sem arquivo de malware, o plano de mitigação deve ser pró-ativo o suficiente para monitorar as operações executadas pelos serviços de gerenciamento de janelas [WMI] e PowerShell para identificar quaisquer tarefas indesejadas.

Também é uma boa ideia desabilitar a linguagem de script do Shell de linha de comando, incluindo os instrumentos PowerShell e Window Management, onde não é necessário. No entanto, essa ação pode ter um impacto significativo na produtividade porque o PowerShell se tornou cada vez mais importante para os departamentos de ti na automatização de processos críticos.

Portanto, um plano de mitigação deve incluir sistemas UPS para estações de trabalho, de modo que os dispositivos não podem ser encerrados no caso de uma falha de energia de identificação de infecção para investigações.

E quanto a “ameaças mais tradicionais”?

Até agora, houve falar de ataques de malware sem sem arquivo , devido ao seu boom iminente. No entanto, ameaças mais tradicionais não vão desaparecer no futuro próximo.

Durante 2018, violações de dados em grande escala, problemas de privacidade do consumidor e vulnerabilidades no nível de hardware foram abordadas pelos titulares. Na região asiática, por exemplo, o vazamento de dados massivo de Cingapura no setor de saúde e os hackers de negociação de criptomoedas no Japão e na Coréia foram alguns dos maiores chamados para a atenção sobre a proteção inadequada de dados Confidencial.

Atualmente, o custo médio de uma violação de dados é US $ 7,5 milhões, no entanto, este número deverá aumentar no valor ano a ano. Embora todas as organizações sejam alvos potenciais de ciberataques, as indústrias que têm dados de alto valor monetário são os objetivos mais importantes, que incluem serviços financeiros, a área de saúde, a área governo, setor automotivo e varejo.

Embora a cibersegurança seja sempre apontada como uma prioridade, o vazamento do SingHealth de 1,5 milhões registros de pacientes mostrou que mesmo setores sensíveis, como a área de saúde, podem não ter proteção adequada contra ataques Cyber.

Devido ao impacto na vida humana, um ataque a sistemas de saúde inteligentes pode ter consequências significativamente maiores do que uma violação de dados, tornando a questão dos ciberataques muito relevante para as organizações.

Por 2019, os ciberataques não vão desaparecer, no entanto, eles vão se adaptar a novas situações, modificando sua forma de ataque.

Conclusões

Dentro do elevado número de ciberataques, aqueles que são executados sem um arquivo, estão ganhando grande boom porque a maioria das soluções de segurança passado e presente são projetados para detectar malware baseado em arquivo. Esta lacuna crescente em proteção levou a um tremendo aumento de ataques de malware sem arquivo.

É por isso que é importante que as empresas definam um plano de mitigação robusto, o que permite monitorar todas as ações que estão ocorrendo nos dispositivos. Este plano deve ser acompanhado por uma série de ações preventivas, como autenticação em duas etapas ou aprimoramento de senha.

Embora ainda tendo em conta os ataques malware sem arquivo, é importante que as organizações pensem sobre seu plano de cibersegurança para este 2019 e não deixem de fora as ameaças mais tradicionais, realizadas por meio de campanhas de phishing, vídeos falsos ou ataques maciços destinados a Dispositivos IoT como estes também continuarão a crescer.