Alto volume de ciberataques em empresas industriais

Os diferentes desafios da cibersegurança nas redes de controle das organizações industriais resultam de um rápido aumento dos requisitos funcionais e do aumento da utilização da tecnologia da informação em ambientes industriais e industriais Fabricação. De acordo com uma análise do Kaspersky, juntamente com Business Advantage, muitas organizações da indústria Acreditam que estão preparados para lidar com qualquer incidente de cibersegurança, no entanto, esta confiança pode não ser bem fundamentada.

O estudo de Kapersky constatou que os ciberataques eram destinados principalmente a empresas industriais (metalúrgicas, elétricas, construtoras, Engenharias e outras). Estima-se que o número de empresas industriais atacadas em mais de 50 países atingiu mais de 500.

O estudo, baseado em um levantamento de 359 profissionais de cibersegurança, mostrou que metade das empresas industriais experimentaram um a cinco incidentes em 2016, e que, em média, ineficiente custos cibersegurança organizações industriais até US$ 497 mil por ano.

A paisagem industrial

As redes corporativas e industriais, que formam uma infraestrutura hierárquica de vários níveis em empresas industriais modernas, estão cada vez mais integradas. Novas tecnologias estão sendo usadas para melhorar a transparência e a eficiência do processo no nível corporativo, bem como a flexibilidade e tolerância a falhas das funções executadas em níveis médios e inferiores de automação industrial.

Isto requer uma maior liberdade de comunicação e integração de sistemas a todos os níveis. Ao mesmo tempo, as funções relacionadas à gestão de novos sistemas, estão se tornando a responsabilidade do departamento de ti da empresa.

De acordo com o estudo de Kapersky, o resultado de tudo isso é que a rede industrial é cada vez mais semelhante à rede corporativa, tanto em termos de cenários de uso e em termos de tecnologias utilizadas, e, portanto, a imagem em relação às ameaças cibernéticas d e modernos sistemas de informação industrial estão começando a se assemelhar ao cenário de ameaças de sistemas de computadores corporativos.

A cada ano que passa, o número de vulnerabilidades identificadas cresce em comparação com o número de problemas eliminados. Por exemplo, de acordo com a US ICS-CERT, em 2016 essa organização registrou 187 notificações de vulnerabilidade. Durante o mesmo período, foram publicados 139 relatórios de vulnerabilidades fechadas e excluídas.

“A crescente interligação de sistemas de ti (tecnologia da informação) e TO (tecnologias operacionais) apresenta novos desafios de segurança e requer boa preparação de membros do Conselho, engenheiros e equipes de segurança de ti. Eles precisam de uma compreensão sólida do cenário de ameaças, meios de proteção bem calculados e assegurando a prontidão dos funcionários”, disse Andrey Suvorov, diretor de proteção de infraestrutura crítica na Kaspersky Lab.

Por outro lado, de acordo com o estudo de Kapersky, os três principais países que sofreram ataques de computador industrial no segundo semestre de 2016 foram o Vietnã (mais de 66%), a Argélia (mais de 65%) e o Marrocos (60%).

Vulnerabilidades detectadas

A Kaspersky Lab avaliou o estado actual dos componentes de segurança de ti em sistemas de controlo industrial (ICS) de diferentes fornecedores. Como resultado desta investigação, 75 vulnerabilidades foram identificadas nos componentes do ICS.

A vulnerabilidade mais identificada é DOS (negação de serviço) com 45 ataques detectados, esta vulnerabilidade permite que um ataque de negação de serviço seja realizado remotamente e, no caso de um ataque bem-sucedido, o software ou hardware de destino se torne sem resposta.

A próxima vulnerabilidade mais identificada foi o RCE (execução remota de código), com 16 ataques, que permite que você execute remotamente código arbitrário em um sistema de destino.

No que diz respeito à severidade destas vulnerabilidades em aproximadamente 58 vezes a severidade era muito elevada, em aproximadamente 15 vezes era moderada elevada, e em 2 do tempo era menos elevada.

Fontes de infecção

A pesquisa da Kaspersky mostrou que a percentagem de equipamentos industriais ataque cresceu de mais de 17% em julho de 2016 para mais de 24% em dezembro de 2016. E as três principais fontes de infecção foram a Internet, dispositivos de armazenamento removível e anexos de e-mail.

De acordo com dados do estudo da Kaspersky, na segunda metade de 2016 downloads de malware e acesso a sites de phishing foram bloqueados em mais de 22% dos computadores industriais. “Isso significa que quase cada quinta máquina enfrenta o risco de infecção ou compromisso de credencial através da Internet pelo menos uma vez”, disse Kaspersky em um comunicado.

Dispositivos removíveis (como pen drives, memórias externas, etc.) são a segunda fonte de infecção em uma rede industrial. Na segunda metade de 2016, malware foi detectado em 10,9% dos computadores industriais quando dispositivos removíveis foram conectados.

É importante notar que no ranking de ataques de malware detectados em computadores industriais uma alta percentagem foram associados com malware das seguintes classes: vírus, Worm e Net-Worm. E o malware nessas classes usa dispositivos removíveis e pastas de rede como seus principais canais de distribuição.

Desde que o malware freqüentemente esconde sua presença no sistema, infectando arquivos existentes ou usando nomes semelhantes, pode levar o usuário um longo tempo para perceber que os arquivos estão infectados.

Anexos de e-mail maliciosos e scripts maliciosos incorporados nas mensagens foram bloqueados no 8,1% dos computadores industriais. Na maioria dos casos, os invasores usam phishing comum (mensagens de email que, como regra, imitam mensagens de bancos, serviços de entrega, etc.) para capturar a atenção do usuário e ocultar más intenções.

Normalmente, o malware é distribuído em emails maliciosos em formatos de documentos do Office, como MS Office e PDF, manipulados com scripts maliciosos e vulnerabilidades em aplicativos relevantes.

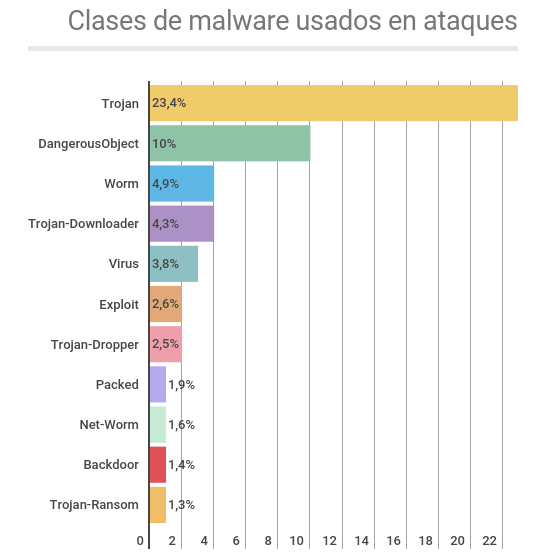

Tipos de malware usados em ataques

De acordo com o estudo de Kapersky, no segundo semestre de 2016, um total de 20.000 amostras de malware diferentes foram detectados em sistemas de automação industrial que pertenciam a mais de 2.000 diferentes famílias de malwares.

Na maioria dos casos, as tentativas de infecção de computadores industriais são esporádicos e a funcionalidade maliciosa não é específica para ataques em sistemas de automação industrial. Isso significa que todas as ameaças e categorias de malware que afetam empresas não-industriais em todo o mundo também são relevantes para as empresas industriais.

Estas ameaças incluem espiões de Tróia, malware financeiro, ransomware (incluindo criptografia ransomware), backdoors e Wiper-like programas (KillDisks) que deixam o seu computador inutilizável e limpar os dados do disco rígido.

Além disso, de acordo com dados do estudo, agentes botnet (malware que pode ser controlado remotamente através de servidores de comando e controle) e/ou vestígios de sua atividade no 5% de todos os equipamentos industriais atacados foram detectados.