A nova arquitectura da Cybersecurity Grid

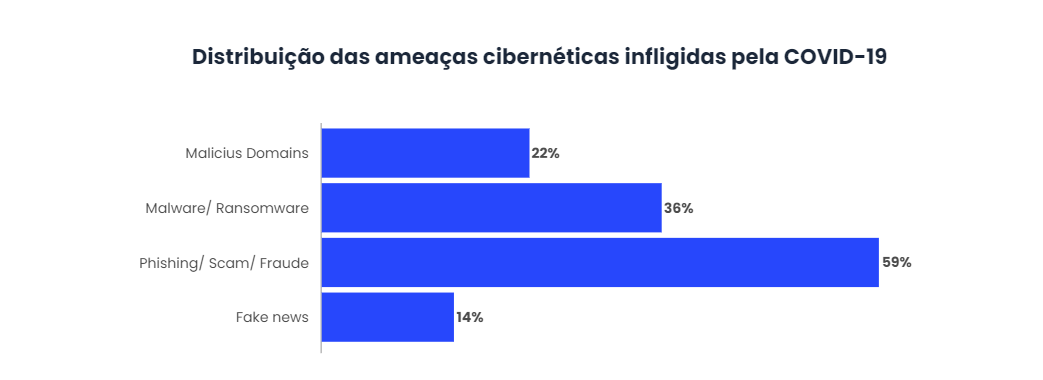

Com o aumento do trabalho remoto na sequência da pandemia, as ameaças cibernéticas aumentaram significativamente, pelo que as empresas tiveram de adaptar as suas operações para assegurar um controlo escalável e flexível do acesso à segurança cibernética.

Nesta altura, surgiram novos métodos de protecção das infra-estruturas de uma empresa, onde se destacam as malhas de segurança cibernética para assegurar a protecção fora do perímetro de segurança tradicional. O objectivo deste tipo de segurança é assegurar a protecção de cada ponto de acesso, gerindo-o eficazmente através de um centro de autoridade centralizado.

Os hackers estão a utilizar cada vez mais o serviço de resgate baseado em nuvens à medida que as necessidades remotas crescem. Por outras palavras, os utilizadores de uma empresa necessitam cada vez mais de permissões de identificação que conduzam a mais ciberataques na nuvem. Os hackers procuram fraquezas nas aplicações e infra-estruturas à medida que as empresas migram para a nuvem.

O aumento dos ataques com migração de nuvens deve-se principalmente ao facto de a escalabilidade ser por vezes difícil de seguir na infra-estrutura, o que cria novas oportunidades de ataque. Por conseguinte, ao fazer uso de novas ferramentas, tais como malhas de segurança cibernética, qualquer bem digital localizado em qualquer local pode ser protegido, criando uma maior protecção contra novas ameaças.

O que é uma malha de segurança cibernética?

As malhas de ciber-segurança são definidas como uma abordagem arquitectónica distribuída ao controlo escalável e flexível da ciber-segurança. Os bens digitais residem actualmente em aplicações, IOT, contentores ou na nuvem, e através de redes de segurança cibernéticas pode ser definido um perímetro de segurança em torno da identidade de cada objecto.

Isto cria uma abordagem de segurança modular e reactiva à centralização da orquestração e distribuição da aplicação. A protecção do perímetro tradicional deve, portanto, evoluir para satisfazer as necessidades actuais, a fim de se tornar mais significativa.

As malhas de cibersegurança significam que as redes não têm um limite comum, mas que, em vez disso, constroem segurança perimetral em torno de cada utilizador, para que os bens possam ser acedidos a partir de qualquer lugar e as políticas de identificação sejam aplicadas através da nuvem sobre o próprio bem e não sobre um dispositivo.

Uma malha de segurança cibernética requer assim a concepção e implementação de uma infra-estrutura informática em torno de nós individuais, estabelecendo perímetros individuais em torno de cada ponto de acesso.

Também traz grandes benefícios na centralização das políticas de segurança e na garantia de que a aplicação é mais distribuída. Além disso, a malha de segurança cibernética refere-se à integração da segurança numa abordagem horizontal distribuída a uma rede, em vez de uma abordagem vertical tradicional que engloba tudo.

Em paralelo, deve notar-se que as malhas de segurança cibernética envolvem uma rede de nós mais vasta do que a Informática Confidencial, que se relaciona mais com a segurança em torno do processamento de dados.

As empresas devem utilizar malhas de ciber-segurança

Esta nova arquitectura proporciona às empresas uma maior segurança e protecção que se estende ao local onde se encontram os empregados e os bens da empresa. Isto significa que se a infra-estrutura crítica estiver localizada fora do perímetro de segurança tradicional, estes podem ser pontos críticos de acesso à documentação pertencente à empresa.

Por conseguinte, a infra-estrutura de segurança da empresa deve ser abrangente e ágil para cobrir qualquer empregado que trabalhe à distância, e isto só pode ser conseguido através da dissociação das decisões e da implementação de novas políticas de segurança cibernética.

Consequentemente, isto envolve uma nova linha de controlo de segurança, onde as fronteiras tradicionais que foram impostas a cada empresa devem ser redesenhadas. Por conseguinte, o acesso à informação é garantido em toda a rede, independentemente da localização do funcionário físico.

É portanto necessário que as empresas disponham de uma equipa de desenvolvimento adequada para estabelecer uma malha de segurança para os seus projectos desde o início do planeamento do projecto, assegurando que todas as medidas necessárias estejam em vigor para prevenir e controlar as ameaças de cibersegurança em todos os pontos de acesso.

Para qualquer empresa que implemente esta arquitectura, a identificação do utilizador e da rede exigirá uma evolução contínua. Em muitos casos, os servidores VPN são utilizados para esconder a identidade digital e dificultar a infiltração de ataques na rede. Por exemplo, a autenticação Smartz Solutions e Profile Anywhere cuidam da gestão e administração de dispositivos, de modo a assegurar que o dispositivo ligado é o correcto e que os seus dados são protegidos.

Como resultado, a malha de segurança garante total segurança no acesso aos bens digitais, independentemente do local onde o acesso é efectuado. A identificação torna-se o perímetro de segurança através da dissociação das aplicações centralizadas do acesso à informação, tudo graças a um modelo baseado na nuvem.

Benefícios

Os benefícios de utilizar malhas de segurança cibernética como abordagem arquitectónica para proteger os bens digitais são diversos e úteis:

- Uma malha de cibersegurança é capaz de suportar um maior volume de pedidos através de um sistema de Gestão de Identidade e Acesso (IAM) do que a cibersegurança tradicional. As malhas suportam mais de 50% dos pedidos e permitem um modelo unificado e adaptativo de gestão de acesso. As empresas podem, portanto, contar com uma cibersegurança mais escalável e segura para diferentes pontos de acesso e controlo de bens do que se estivessem a trabalhar com a segurança tradicional do perímetro.

- Os prestadores de serviços de segurança geridos fornecem às empresas os recursos de qualidade necessários para planear e implementar soluções IAM de ponta a ponta.

- As malhas podem abordar fraquezas comuns nos processos do ciclo de vida da identidade da força de trabalho, acrescentando ferramentas de teste para este fim. Em muitas empresas, são realmente necessários processos de inscrição e recuperação mais robustos devido ao elevado volume de interacções remotas, o que não permite uma identificação clara entre utilizadores regulares e ciberataqueiros.

- A abordagem descentralizada implícita nas malhas de cibersegurança e na tecnologia Blockchain assegura uma excelente privacidade e permite a validação dos pedidos de informação porque fornece ao requerente a quantidade mínima de informação necessária.

- Durante a pandemia, com a mobilização maciça do trabalho à distância, descobriu-se que existem muitas formas de preconceito de identidade. A utilização de malhas de cibersegurança minimiza o enviesamento demográfico na verificação da identidade.

Conclusões

Como mencionado acima, o advento maciço do trabalho remoto tornou difícil a identificação entre os utilizadores internos e os atacantes. Assim, surgiu a ideia da nova arquitectura das malhas de segurança cibernética. Estes servem para fornecer uma abordagem modular e fiável a qualquer rede, assegurando que cada nó tem o seu próprio perímetro em vez de um perímetro global como na segurança cibernética tradicional.

Assim, as equipas de TI podem seguir adequadamente os níveis de acesso de uma rede e evitar que os atacantes procurem fraquezas nos nós para obterem acesso a informações mais amplas sobre a rede.

Entre os benefícios proporcionados por esta abordagem está o facto de as malhas permitirem um maior número de pedidos de IAM do que as abordagens tradicionais, melhorar o planeamento e a implementação de soluções de ponta a ponta, abordar fraquezas comuns nos processos do ciclo de vida da identidade da força de trabalho, assegurar maior privacidade, e minimizar os preconceitos demográficos face ao aumento do trabalho remoto.