Na computação, a entropia é um recurso tangível. O termo descreve a informação aleatória recolhida por um sistema operativo para gerar chaves criptográficas utilizadas para encriptar informação. À medida que a entropia aumenta, tanto em qualidade como em quantidade, as chaves tornam-se mais difíceis de decifrar, e a encriptação melhora.

Os sistemas informáticos tradicionais podem gerar inventários do mundo físico através do seguimento do movimento dos utilizadores com o rato, por exemplo, fornecendo toda a entropia necessária para desenvolver chaves criptográficas complicadas. No entanto, essas fontes começam a se esgotar quando a computação sai do mundo físico para a nuvem.

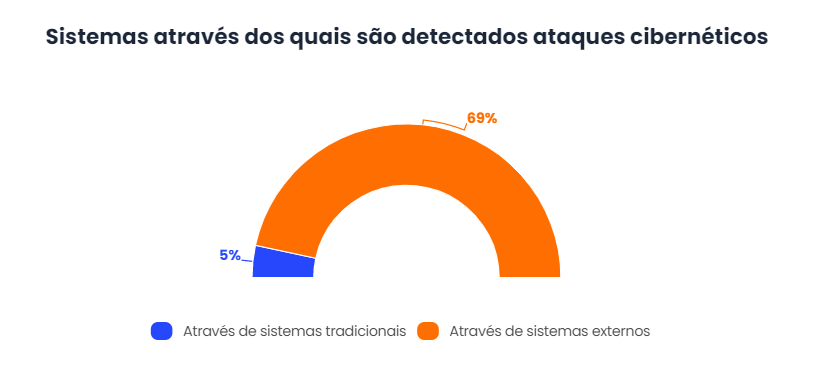

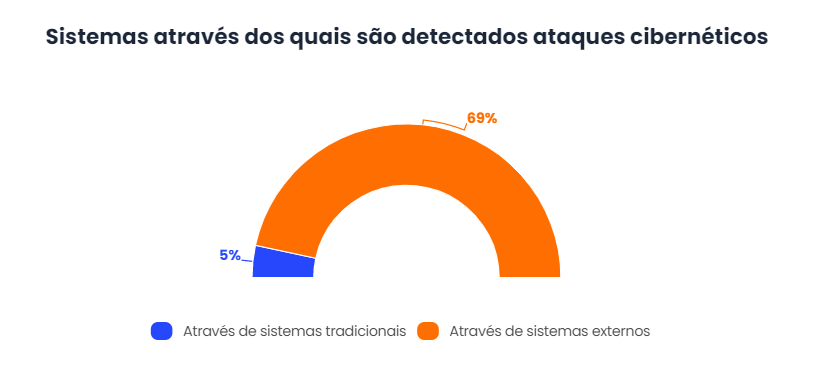

De acordo com os últimos relatórios, os mecanismos de proteção atualmente em vigor não são adequados para fazer face às ameaças atuais. Sessenta e seis por cento das violações levam meses ou anos a descobrir. No entanto, 84% desses ataques levaram apenas algumas horas ou menos para serem perpetrados.

Além disso, apenas 5% dessas violações podem ser detectadas por sistemas tradicionais de detecção de intrusão, enquanto 69% são detectadas por terceiros.

A entropia é encontrada em todos os sistemas?

Embora os dispositivos em nuvem agora cubram todos os campos concebíveis, desde sensores IoT até sistemas integrados, eles não têm uma fonte natural de entropia. Principalmente porque eles são largamente independentes de usuários reais. Muitos destes dispositivos operam autonomamente, sem intervenção humana.

Anteriormente, os desenvolvedores aplicavam as mesmas técnicas de coleta usadas na entropia baseada em software, assumindo que ela poderia gerar entropia adequada. No entanto, essa opção foi rejeitada após uma investigação de chaves criptográficas dentro de firewalls e roteadores, onde várias chaves duplicadas foram descobertas, oferecendo aos criminosos uma maneira fácil de evitar a criptografia.

Essas duplicatas ocorreram principalmente porque não havia informações aleatórias suficientes disponíveis para gerar chaves únicas. À medida que mais recursos computacionais se deslocam para a nuvem, a entropia insuficiente se tornará uma importante responsabilidade de segurança. O que significa que o futuro da criptografia, da segurança e da privacidade on-line depende de encontrar mais fontes.

Compreendendo o alcance deste problema, o Instituto Nacional de Ciência e Tecnologia recomendou a criação de novas fontes de entropia adaptadas aos ambientes computacionais atuais, Entropia como serviço (Eaas).

Entropy as a Service

O NIST recomenda a entropia como um serviço para fornecer chaves criptográficas fortes para aplicativos baseados em nuvem e dispositivos IoT integrados. Um servidor de entropia como serviço visa máquinas virtuais e containers que não podem gerar adequadamente chaves criptográficas seguras.

O EaaS conta com osciladores de anel e dispositivos quânticos para gerar quantidades infinitas de entropia e características verdadeiramente aleatórias. Os desenvolvedores podem usar esses dados e usá-los em novos aplicativos ou realizar testes de segurança cibernética.

Esta é uma vantagem para qualquer desenvolvedor que não tenha várias fontes de entropia. Em vez de procurar por dados que simplesmente não estão lá, os desenvolvedores podem coletar exatamente a quantidade que eles precisam. A remoção desse obstáculo proporciona tempos de desenvolvimento acelerados e melhor segurança cibernética.

Os benefícios continuam além do desenvolvimento:

- As aplicações devem ser continuamente atualizadas com entropia para ficar à frente dos hackers predatórios. O EaaS fornece um fornecimento constante de novas informações, livre de padrões que os hackers podem prever e explorar. É uma maneira de ficar um passo à frente das ameaças de segurança cibernética de amanhã.

- As empresas podem utilizar EaaS fora de um contexto de desenvolvimento. A comparação de chaves geradas através de recursos baseados em software com uma nova entropia revela se essas chaves são realmente seguras. Em vez de assumir que a criptografia é segura, o EaaS testa-a objectivamente.

As empresas fornecedoras da EaaS

Várias empresas já estão envolvidas com o EaaS, fornecendo entropia e refinando como ela é coletada. Há uma década, ninguém se importava com a falta de entropia. Agora, porém, este problema põe em risco o futuro digital. A entropia como um serviço ainda está amadurecendo, mas logo se tornará uma ferramenta de desenvolvimento padrão que é indispensável para a segurança na Internet.

Por exemplo, uma empresa especializada em criptografia, em 2017 passou a oferecer um serviço gratuito para uso com software livre ou com versões pagas que proporcionam entropia na perpetuidade (dependendo do consumo). Graças a este serviço, os dados aleatórios são recolhidos através de um gerador proprietário que abastece todas as outras áreas, desde sistemas operativos a máquinas virtuais.

O objetivo destes serviços não é outro senão gerar chaves criptográficas menos previsíveis, graças à possibilidade de analisar uma grande quantidade de fontes, e melhorar a segurança dos dispositivos.

A falha da ligação Bluetooth

Até agora, apenas as virtudes da entropia para melhorar a segurança do dispositivo foram mencionadas, no entanto, ela também pode apresentar vulnerabilidades.

Recentemente, pesquisadores de segurança cibernética descobriram um erro que afeta quase todos os dispositivos que usam o protocolo de conectividade sem fio Bluetooth.

A vulnerabilidade, chamada CVE-2019-9506, reside na forma como o ‘protocolo de chave de criptografia’ permite que dois dispositivos Bluetooth BR / EDR escolham um valor de entropia para as chaves de criptografia enquanto emparelham para proteger sua conexão.

Essa falha pode permitir que um atacante remoto convença dois dispositivos específicos a concordarem com uma chave de criptografia com apenas 1 byte (8 bits) de entropia, tornando mais fácil para ele interceptar, monitorar ou manipular o tráfego criptografado Bluetooth entre os dispositivos pareados.

Do ponto de vista da segurança, a especificação central do protocolo Bluetooth suporta chaves de encriptação com entropia entre 1 e 16 bytes (onde o valor mais alto significa mais segurança).

No entanto, especialistas acreditam que a negociação de entropia, que os dispositivos executam através do Link Manager Protocol (LMP), não é criptografada nem autenticada, e pode ser sequestrada ou manipulada.

Uma vez descriptografado, o atacante pode passivamente capturar mensagens criptografadas que são transmitidas através do tráfego Bluetooth, descriptografar o texto e injetar texto cifrado válido, tudo em tempo real e furtivamente.

Além disso, também é importante ter em mente que, para que um ataque seja bem sucedido, um número de situações deve ocorrer:

- Ambos os dispositivos Bluetooth devem estabelecer uma ligação BR / EDR.

- Ambos os dispositivos Bluetooth devem estar vulneráveis a este defeito.

- O atacante deve ser capaz de bloquear transmissões diretas entre dispositivos enquanto emparelha.

- O ataque deve ser executado durante a negociação ou renegociação de uma conexão de dispositivo emparelhado; as sessões existentes não podem ser atacadas.

Diante desse evento, para mitigar o ataque KNOB, recomenda-se que os fabricantes de dispositivos e fornecedores de software apliquem um comprimento mínimo de chave de criptografia de 7 bytes para conexões BR/EDR.

Para reparar essa vulnerabilidade, vários fornecedores afetados, como a Apple, Google ou Microsoft, já começaram a lançar atualizações de segurança para seus sistemas operacionais, especialmente para smartphones iOS e Android.

Conclusões

A cibersegurança empresarial é um dos elementos essenciais a ter em conta na execução de uma estratégia empresarial bem-sucedida. Há actualmente uma multidão de ataques, perpetuados de todos os ângulos possíveis.

Portanto, usando inteligentemente técnicas enganosas, como a criação de senhas através da entropia, os defensores do sistema podem confundir os atacantes, melhorando assim suas capacidades de defesa ao longo do tempo.

No entanto, todas as opções possíveis devem ser consideradas, entropia é agora uma boa maneira de julgar o quão difícil seria forçar uma senha por força bruta. No entanto, uma alta entropia não significa (e nunca significará) uma senha invencível. Portanto, tomar as medidas sugeridas pelos provedores para resolver as possíveis vulnerabilidades que surgem ao longo do tempo é indispensável.