O modelo SDP substitui as soluções VPN

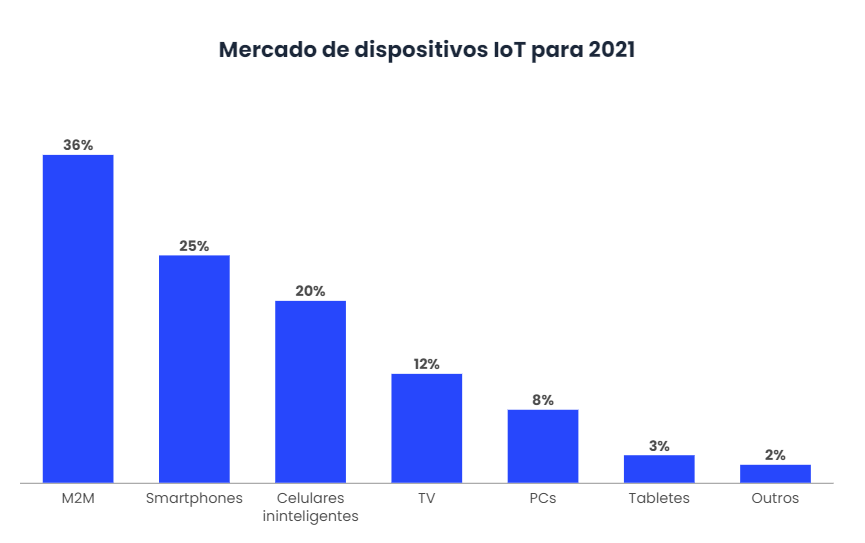

A Internet das coisas (IoT) continua a ser uma inovação tecnológica relativamente recente, embora o conceito de “dispositivos de comunicação” seja um paradigma bem estabelecido e aceite em praticamente todas as indústrias. De fato, estimativas de muitos especialistas prevêem que haverá entre 20 e 30 bilhões de dispositivos IoT até 2021, com um valor de indústria de US$ 520 bilhões.

Para comunicar, mover, compartilhar, processar e aproveitar os dados que cada um desses dispositivos está gerando, cada empresa deve estar conectada a nuvens e gateways de borda através de redes IP. Com casos de uso que abrangem praticamente todas as indústrias do mundo, as possibilidades para suas aplicações são infinitas. Infelizmente, as suas vulnerabilidades de cibersegurança também o são.

Consequentemente, a segurança da IoT continua a ser o principal obstáculo à adopção de dispositivos conectados. Isso ocorre porque os dispositivos IoT são comumente implantados fora dos limites comerciais tradicionais de uma organização. Isso significa que proteger os dispositivos e seus dados associados é particularmente desafiador.

O desafio está no fato de que esses terminais são projetados para transmissões de dados leves, não para protocolos de segurança de classe empresarial. Diante dessa situação, os Perímetros Definidos por Software (SDP) vêm ganhando terreno na área de IoT por boas razões.

Perímetro definido por software

O Software Defined Perimeter (SDP) é um modelo de segurança emergente que tem um conjunto de características específicas definidas pela Cloud Security Alliance (CSA) sem fins lucrativos. Ele é definido principalmente por duas características importantes:

- As duas extremidades da conexão devem ser autorizadas antes que o tráfego possa passar entre elas.

- Os SDPs essencialmente escondem dispositivos e tráfego da Internet pública, mesmo quando a utilizam como um mecanismo de transporte.

Em uma arquitetura SDP típica, há vários pontos onde cada conexão é validada e inspecionada para ajudar a demonstrar autenticidade e limitar o risco de ataque. Tipicamente, no modelo SDP, há um controlador que define as políticas pelas quais os clientes podem se conectar e obter acesso a diferentes recursos.

O componente de gateway ajuda a direcionar o tráfego para o data center ou recursos de nuvem corretos. Finalmente, os dispositivos e serviços fazem uso de um cliente SDP que conecta e solicita acesso do controlador aos recursos.

Os perigos são reais

O valor e a eficiência das implementações de IoT baseiam-se em equipar o maior número possível de dispositivos, o mais rápido possível, com configurações distribuídas para transmissões de dados rápidas que fornecem informações em tempo real. Os custos aumentariam rapidamente se as organizações tivessem que equipar cada dispositivo endpoint com os recursos de hardware mais caros, o que, por sua vez, limitaria a capacidade de distribuir esses dispositivos e, consequentemente, o valor de rastreamento que eles produziriam.

A capacidade de desfrutar da transmissão discreta de dados como isolamento é um benefício inerente do SDP. Em outras palavras, o SDP supera os recursos limitados de segurança cibernética dos dispositivos de endpoint e o fato de que eles estão fora das defesas de perímetro típicas. Além disso, o SDP pode melhorar a segurança geral das redes distribuídas, fortalecendo ambas as extremidades: dispositivos e gateways de computação de ponta e nuvens centralizadas públicas e privadas.

É um desafio determinar qual aspecto da segurança da IoT é mais inibidor: o fato de que as transmissões têm origem fora dos limites convencionais da segurança cibernética corporativa ou que os dispositivos não são projetados para desafios de segurança modernos.

A realidade é que, mesmo que os dispositivos estejam por trás das defesas de perímetro de segurança cibernética tradicionais, como redes privadas virtuais (VPNs) ou firewalls, o número crescente de violações de dados indica que eles seriam igualmente vulneráveis.

Tipos de ataques mitigados pelo SDP

Felizmente, o SDP protege as empresas contra uma ampla gama de ameaças e técnicas de pirataria de que os criminosos se aproveitam para atacar a rede corporativa.

- Man in the Middle (MITM)

Um MITM é um tipo de quebra de segurança em que o autor se posiciona em uma conversa entre um usuário e um aplicativo, seja para espionar ou suplantar uma das partes, fazendo com que pareça uma troca normal de informações.

As soluções SDP e VPN podem fornecer proteção contra ataques MiTM enviando tráfego de rede através de um túnel criptografado. No entanto, os SDPs garantem uma implementação sempre ativa que protege o tráfego da Web e protege o acesso à rede corporativa.

Muitas soluções VPN convencionais usam um túnel dividido para enviar tráfego web diretamente para economizar custos e reduzir a latência, deixando os terminais vulneráveis. Os SDPs, por outro lado, protegem os terminais abertos para resolver este problema.

- Sequestro de DNS

O sequestro de DNS é outro perigo quando se trabalha em redes WiFi públicas. Os hackers podem intervir na resolução do DNS para redirecionar as pessoas para um site malicioso em vez daquele que estavam tentando alcançar.

Uma vez que o indivíduo tenha o controle do DNS, ele pode direcionar outros para uma página da web que pareça a mesma, mas que contenha conteúdo adicional, como anúncios. Eles também podem direcionar os usuários para páginas que contenham malware ou um mecanismo de pesquisa de terceiros.

A solução Always-on SDP baseada em uma arquitetura de rede como um serviço usa um serviço DNS protegido e seguro para executar a resolução e proteger contra sequestro de DNS.

- Remoção de SSL

A remoção de SSL é um tipo de ataque MiTM que degrada as comunicações entre o endpoint e o servidor para um formato não criptografado a fim de ler o conteúdo. Uma maneira de evitar a remoção do SSL é instalar o HTTPS Everywhere, uma extensão do navegador que aplica a comunicação HTTPS sempre que possível, evitando que uma parte não convidada reduza as comunicações para HTTP. Os SDPs também previnem essas ameaças, mitigando-as ao enviar todo o tráfego através de um túnel criptografado.

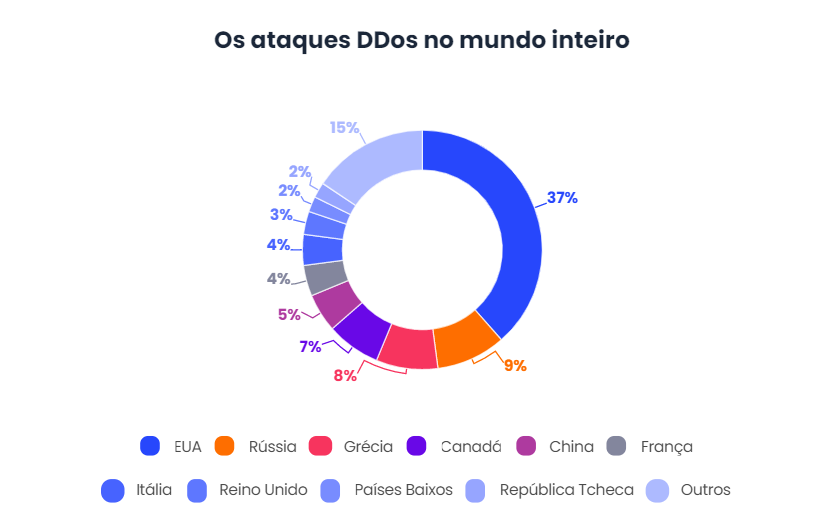

- Ataque DDoS

Existem duas formas gerais de ataques DDoS: os que bloqueiam serviços e os que inundam serviços. As soluções SDP podem evitar qualquer tipo de ataque DDoS, protegendo o aplicativo em vez do dispositivo do usuário final. No modelo SDP, os aplicativos (e a infraestrutura que os hospeda) não estão diretamente conectados à Internet. A solução SDP atua como um gateway que impede a permissão para qualquer acesso não autorizado.

- Digitalização de portas

Os hackers usam a varredura de portas para localizar uma porta aberta em uma rede que pode ser explorada para um ataque. Existem duas preocupações principais relacionadas ao rastreamento de portas que os administradores de segurança devem estar cientes.

- Os problemas de segurança e estabilidade associados às portas abertas e ao programa responsável pela prestação do serviço.

- Problemas de segurança e estabilidade associados ao sistema operacional em execução no host através de portas abertas ou fechadas.

Como as soluções SDP isolam todos os recursos de rede da Internet, os criminosos cibernéticos não podem aproveitar essa técnica para encontrar uma maneira de fazer login.

- Exploits problemáticos

Tal como o BlueKeep, que recentemente fez manchetes, os vermes são exploits que passam de uma máquina para outra. As plataformas de segurança de endpoint convencionais, como antivírus e EDR, não podem impedir esse tipo de exploração, e o treinamento de conscientização do usuário também não ajuda.

Como nenhuma ação do usuário é necessária, o simples ato de conectar o laptop ou telefone de um usuário a uma rede enquanto um dispositivo infectado está conectado à mesma rede é suficiente. Como os worms se movem através de uma rede, na maioria dos cenários, um firewall corporativo ou VPN não pode mitigar um exploit como o BlueKeep.

Por outro lado, um SDP confiável zero fornece aos usuários uma identidade única e fixa e acesso micro-segmentado apenas aos recursos necessários para que qualquer dispositivo infectado tenha muito pouco impacto sobre a rede como um todo.

- Ataques de força bruta

Como o DDoS, um ataque de força bruta é aquele em que o hacker tenta obter acesso a uma rede ou aplicação através de tentativas repetidas de login. Uma solução SDP detectará imediatamente tentativas de acesso falhadas, mas também notará geolocações suspeitas ou horas do dia, mudanças na postura do dispositivo e falta de antivírus ativo e negará acesso.

- Aplicações Legadas

Muitas aplicações legadas são projetadas para serem acessíveis a partir da Internet e carecem da segurança básica que é considerada garantida em aplicações modernas de software como um serviço (SaaS), por exemplo. A restrição do acesso a aplicativos legados por meio de uma solução SDP isola o aplicativo da rede corporativa e da Internet e adiciona controles adaptativos para reduzir riscos.

Perímetros definidos por software Gateways seguros na camada de aplicação. Com recursos de criptografia suficientes para garantir que os fornecedores de aplicativos de terceiros não tenham acesso às comunicações, os SDPs prometem um perímetro altamente defendido, ideal para organizações que trocam informações pela nuvem.

O que oferece um modelo SDP?

Paralelamente à segurança apresentada por um modelo SDP face a um ataque cibernético, as vantagens desta abordagem são consideráveis: transmissões de dados discretas, microtúneis tiram partido de um UDP melhorado para segurança e a geração de portas aleatórias torna difícil a abertura de portas. Se realmente se destaca por algo, é o valor comercial que espera.

O isolamento de uma rede habilitada por esse método garante que haja transmissões separadas para pagamentos, programas de recompensa e monitoramento, o que mitiga em muito a possibilidade de ataques de negação de serviço e movimento lateral distribuídos que podem comprometer a rede IoT.

O SDP pode operar em uma variedade de cenários, dependendo dos tipos de dispositivos e de como eles estão conectados. Seis cenários são definidos na versão atual da especificação SDP v2.0:

- Cliente para Gateway

- Cliente para Servidor

- Servidor para Servidor

- De cliente para servidor para cliente para cliente

- Do cliente ao gateway e ao cliente

- Gateway para gateway.

O cliente normalmente é o dispositivo do usuário final (laptop, tablet, smartphone ou dispositivo IoT) que executa o software SDP. Um gateway é um sistema que fornece aos usuários e dispositivos autorizados acesso a processos e serviços protegidos. O gateway também pode acionar o monitoramento, o registro e a geração de relatórios sobre essas conexões.

Normalmente, o gateway serve como uma interface para sistemas que não executam o software SDP nativamente. O servidor é um sistema que fornece os serviços desejados ao cliente, mas executa o software de gateway SDP. Basicamente, a diferença entre um gateway e um servidor é que o gateway fornece funcionalidade SDP independente, enquanto o servidor inclui o software SDP dentro do próprio servidor.

Convincente para qualquer caso de uso de IoT

Independentemente do setor, é fundamental entender que uma abordagem SDP oferece esses mesmos benefícios de segurança cibernética de transmissões de dados ocultos para qualquer uso da IoT. Por exemplo, os benefícios de segurança que podem ser vistos em uma organização de serviços financeiros são óbvios, o valor integral dessa abordagem não apenas protege os dados provenientes de dispositivos IoT para a nuvem, mas também ajuda a estabilizar as redes gerais que suportam qualquer operação.

Os SDPs permitem que as organizações ofereçam proteção cibernética confiável de uma forma que seja leve o suficiente para dispositivos de endpoint e ideal para transmissões de dados a partir de locais remotos. A implementação adequada dessa abordagem reforça a linha de vantagens comerciais pela qual a IoT é saudada, enquanto estabiliza as transmissões de dados das redes das organizações em geral. Esta abordagem pode fazer uma diferença crítica ao tornar as projeções da IoT uma realidade concreta.

De acordo com informações da CSA, a maioria das organizações ainda não entende a importância do Perímetro Definido por Software. E dentro da porcentagem daqueles que o fazem, eles o usam principalmente como um substituto para o controle de acesso à rede e VPNs. No entanto, o principal obstáculo à adopção, de acordo com o CSA, é a falta de detalhes técnicos para a implementação do PED.

Conclusões

Não há realmente uma indústria onde a IoT não possa estar presente. É um negócio em crescimento. Como mencionado no início, espera-se que o valor de mercado da IoT atinja aproximadamente 520 bilhões de dólares até 2021, mais do que o dobro, em comparação com 235 bilhões de dólares em 2017. É por isso que é importante compreender a necessidade de proteger os dispositivos.

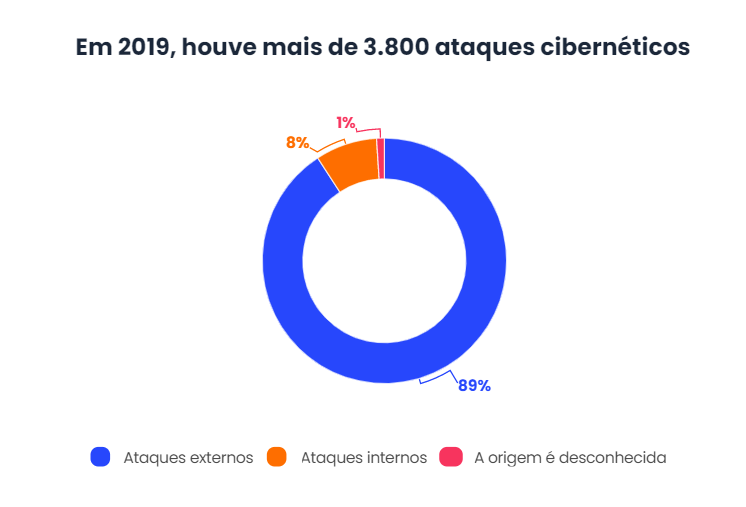

Inicialmente, as organizações devem abordar as questões básicas de segurança cibernética que impedem seu progresso. Não se trata de uma preocupação desproporcionada porque, só nos primeiros seis meses de 2019, houve um total de 3 813 violações da segurança, ou seja, cerca de 20 por dia.

Contra esse pano de fundo, o SDP permite que as organizações forneçam segurança cibernética confiável de maneira leve o suficiente para dispositivos de endpoint e ideal para transmissões de dados a partir de locais remotos. A implementação ideal deste método reforça a linha de vantagens comerciais pela qual a IoT é saudada, enquanto estabiliza as transmissões de dados das redes das organizações em geral. Esta abordagem pode fazer uma diferença crítica ao tornar as projeções da IoT uma realidade concreta.