A ideia de proteger os servidores é reforçada

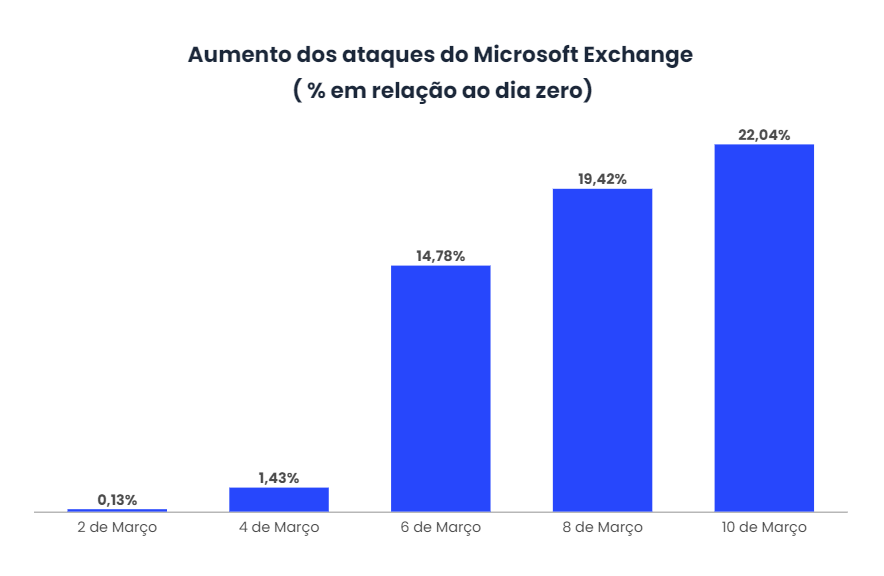

No início deste mês de Março de 2021, vários investigadores de ciber-segurança detectaram um resgate que explora diferentes vulnerabilidades nos servidores Microsoft Exchange. Estas vulnerabilidades são conhecidas como “dia zero”, sendo desconhecidas, e são: CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065.

DearCry é o apelido para o resgate que desactiva os sistemas informáticos a fim de exigir um resgate por eles. O ataque é iniciado explorando uma vulnerabilidade de pedido de falsificação do lado do servidor para roubar o conteúdo da caixa de correio do utilizador. Os atacantes podem tomar conta de servidores sem conhecerem as credenciais da conta, porque as falhas podem ser encadeadas para criar uma exploração de execução de código à distância. Evitar o ataque por remendo é simples, mas os sistemas já afectados não serão fáceis de reparar.

Cerca de 30.000 empresas nos EUA foram afectadas e atacadas pelos resgates, incluindo empresas industriais, escritórios de advogados e laboratórios de investigação de doenças infecciosas. A Turquia, os EUA e a Itália foram os países mais afectados até agora, com 17% dos ataques ao sector público e militar e 14% ao sector industrial.

Inicialmente, foram detectadas quatro vulnerabilidades nos servidores Microsoft Exchange, estes apenas visam os servidores no local. Os servidores de nuvens não são, portanto, afectados por estas falhas do sistema.

A informação inicial exigida pelo atacante é o servidor onde o software Exchange está a funcionar e a conta que ele quer roubar (CVE-2021-26855). Usando uma segunda exploração acorrentada à primeira, permite a execução de código remoto no servidor (CVE-2021-27065). A terceira vulnerabilidade, que também faz parte desta segunda exploração encadeada, permite escrever um novo ficheiro para qualquer caminho no servidor atacado (CVE-2021-26858). A última falha permite que o código SYSTEM seja executado após atacar a vulnerabilidade de desserialização no serviço de mensagens unificado (CVE-2021-26857).

- CVE-2021-26855: Esta vulnerabilidade é utilizada para um ataque de pedido de falsificação do lado do servidor, resultando na execução remota do código.

- CVE-2021-26857: Esta segunda vulnerabilidade é utilizada para executar código arbitrário em nome do sistema. É necessário ter permissões de administrador ou ter explorado a vulnerabilidade anterior.

- CVE-2021-26858 e CVE-2021-27065: estes dois últimos identificadores de código, que se referem às vulnerabilidades mais recentes, são utilizados por atacantes para sobrescrever ficheiros do servidor.

A maioria dos ataques vistos até agora utilizam todas as vulnerabilidades em conjunto para realizar o ataque, mas a Microsoft afirma que as credenciais roubadas podem ser utilizadas para autenticar sem utilizar o CVE-2021-26855.

Medidas de resposta

As medidas de prevenção recomendadas são, antes de mais, identificar e aplicar as correcções necessárias para o sistema, utilizando as actualizações emitidas pela Microsoft. Até agora, as versões vulneráveis do Exchange Server são 2013, 2016 e 2019. Assim, faz uma recomendação de actualização para todos os servidores, principalmente para aqueles que estão ligados à Internet.

Em segundo lugar, recomenda-se a utilização das alternativas temporárias oferecidas pela Microsoft quando os patches não podem ser utilizados. Enquanto a descodificação SSL estiver activada para o tráfego de dados do Exchange Server, as firewalls da próxima geração protegem contra estas vulnerabilidades, como é o caso de Palo Alto Networks (NGFW).

Para proteger contra esta segunda vulnerabilidade pode restringir o acesso ao sistema a utilizadores não confiáveis através de uma VPN ou utilizando uma firewall para limitar o acesso a diferentes IPs. É de notar que este processo apenas protegerá contra o início do ataque.

Em terceiro lugar, uma pesquisa de indicadores de compromisso pode ser realizada utilizando o script PowerShell da Microsoft. Ou seja, deve procurar ver se a organização já foi comprometida, uma vez que a aplicação de patches no sistema não elimina o malware que já está em vigor.

Através dos scripts Powershell e Nmap que a Microsoft desenvolveu para verificar os servidores Exchange, podem ser detectados indicadores de comprometimento de explorações. Além disso, a Agência para a Segurança e Infra-estruturas e Ciber-segurança também descreveu uma lista de técnicas e procedimentos (TTP) para a segurança de servidores.

Em última análise, a execução de todas estas medidas evitará que qualquer sistema seja novamente comprometido no futuro. As actualizações off-line são fundamentais para manter os servidores seguros.

O acesso à informação confidencial foi completamente comprometido, assim como o correio electrónico corporativo que pode levar a ataques de phishing. A primeira fase pode ser interrompida limitando as ligações de fora da rede da empresa, mas este tipo de protecção é inútil se os atacantes já estiverem dentro do servidor.

Como proteger o servidor?

Se ainda não tiver sofrido um ataque, é essencial proteger o servidor, mesmo que não haja ameaças conhecidas. Existem diferentes formas de proteger os sistemas, descritas abaixo:

- Panda Adaptive Defense 360

A Adaptive Defense 360 é uma solução EPP, que proporciona uma segurança simples e centralizada, com acções de remediação e relatórios em tempo real, bem como filtragem e monitorização da web. Para este caso de ataque, a Defense 360 tem detecções de carga útil. Além disso, efectua monitorização contínua do acesso à web.

Também automatiza a detecção e resposta a qualquer ameaça, seja phishing, resgate ou exploração em memória, dentro e fora do servidor da empresa. Este sistema de defesa é muito apropriado porque a maioria dos ataques são causados por vulnerabilidades conhecidas, há muito poucos casos de violações de segurança de vulnerabilidades desconhecidas, vulgarmente conhecidas como ataques de dia zero.

A Panda também oferece o sistema Panda Patch Management para implementar patches e actualizações para sistemas operativos e aplicações de terceiros.

Por conseguinte, o Panda Adaptive Defense 360 caracteriza-se por:

- Fornecer visibilidade dos pontos finais em tempo real, remendos e actualizações pendentes.

- Prioriza as actualizações do sistema operativo e das aplicações para que monitorize em tempo real as aplicações do sistema e de terceiros.

- Reduz a superfície de ataque de vulnerabilidade a fim de prevenir incidentes, prevenindo a exploração de fraquezas.

- Depois de detectar um ataque, contém-o e mitiga-o através de remendos, minimizando o tempo de resposta.

- IPS

A função do IPS é exercer o controlo de acesso numa rede para proteger os sistemas contra ataques. Foi desenvolvido a fim de analisar os dados e informações do ataque para poder agir em conformidade, de modo a que seja interrompido no preciso momento em que está a ser executado. No caso particular do ataque sofrido pelo Microsoft Exchange, o IPS Firefox bloqueia a primeira fase do ataque.

- Gateaway Antivirus

Este antivírus permite que as aplicações verifiquem ficheiros à procura de diferentes vírus, fornecendo ao mesmo tempo um serviço web de detecção de vírus baseado em SOAP. O Gateaway tem diferentes caminhos para detectar e bloquear as conchas utilizadas neste último ataque massivo.

- ATP Blocker

Por exemplo, o WatchGuard APT Blocker realiza uma análise para determinar se um ficheiro é malicioso, desde a identificação e envio destes ficheiros para uma caixa de areia na nuvem onde o hardware físico é simulado. É então na nuvem onde o código é executado e analisado para detectar ameaças, se for detectado que se trata de um ficheiro malicioso que o APT Blocker bloqueia e assegura que todos os ficheiros digitais permanecem seguros. Por outras palavras, este sistema é capaz de detectar backdoors maliciosos.

Conclusões

Através desta análise descreve-se o que aconteceu com o Microsoft Exchange neste último mês, mas o objectivo é sensibilizar todas as empresas, sejam elas grandes ou pequenas, é essencial proteger os seus computadores e servidores quer através de antivírus, actualizações ou patches, mas a combinação destes três trarão uma protecção chave para evitar o roubo de informação confidencial, pagamentos por sequestro e phishing.

No caso do Microsoft Exchange, tornou públicos os indicadores de compromisso juntamente com a publicação de Powershell script e diferentes ferramentas Github para ajudar a identificar ameaças e ataques contra estas vulnerabilidades. Várias empresas de TI contribuíram para a publicação de informação sobre estas ameaças para que possam ser geridas e tratadas por empresas que não dispõem de ferramentas suficientes.